Персональные данные в публичном облаке

В наши дни отмечается рост популярности всевозможных технологий виртуализации. С одной стороны – это хорошо, так как часть инфраструктуры оказывается в облаке, что позволяет снизить нагрузку на инфраструктуру предприятия. С другой, та самая облачная часть никак не контролируется владельцем информационной системы, поэтому вполне закономерно, что возникают вопросы относительно защиты персональных данных, находящихся в облаке.

Классическая информационная система (без облака)

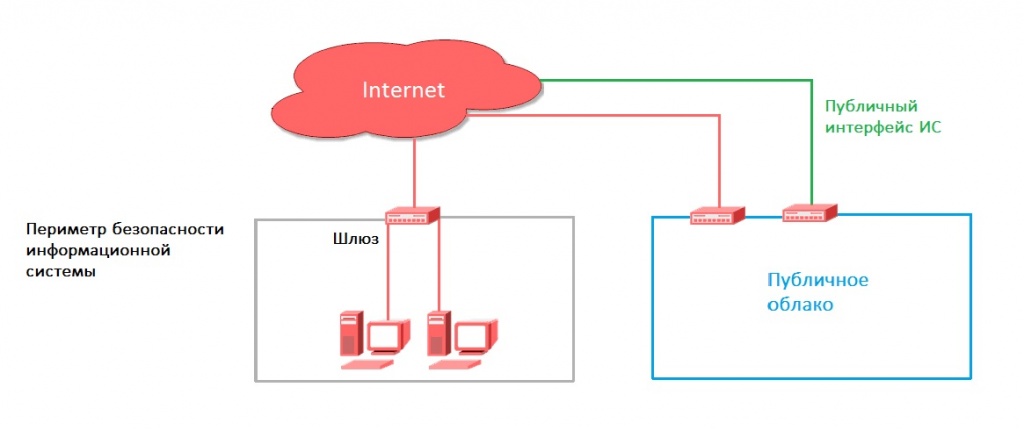

Информационная система с публичным облаком

Приведенные иллюстрации демонстрируют схему информационной системы (ИС) – с публичным облаком и без такового. Обратите внимание, как поменялся публичный интерфейс ИС. В первом случае таким интерфейсом является интерфейс подключения к Интернету. Во втором ИС сначала подключается (через Интернет) к публичному облаку, а обмен данными с Интернетом осуществляется уже по другому интерфейсу. Цвета на схеме предназначены только лишь для обозначения разных ее частей.

Посмотрите на вторую схему. Представим, что в публичном облаке у нас есть сервер, на котором хранятся и обрабатываются персональные данные. С одной стороны, при аренде виртуального сервера владелец ИС получает полный доступ к нему, следовательно, он полностью контролирует этот сервер. С другой, виртуальный сервер работает в среде гипервизора, запущенного на "железе", которое находится в дата-центре. Ни среду виртуализации, ни железо в случае с публичным облаком никак владелец ИС не контролирует (и не должен).

Также нужно учесть, что связь с публичным облаком происходит через Интернет, то есть через публичную сеть, следовательно, данные могут быть перехвачены по пути от ИС до публичного облака. Начинать защиту такой инфраструктуры нужно с защиты канала связи.

Защита канала передачи данных

К счастью, здесь все достаточно просто. Давно стандартом де-факто на безопасное соединение серверов и подсетей через Интернета стала виртуальная частная сеть или же VPN (Virtual Private Network). Суть в том, что пересылаемые внутри VPN-туннеля данные шифруются. Следовательно, если злоумышленник и перехватит передаваемые данные, они будут в зашифрованном виде, а современные средства шифрования достаточно хороши – даже если у него и получится их расшифровать, то информация к тому времени потеряет актуальность.

Следовательно, на схеме 2 красный канал связи должен быть VPN-каналом, то есть поддерживать шифрование данных.

Существует множество программных решений для организации VPN-каналов. Однако если речь идет о защите именно персональных данных, то выбирать нужно криптографические средства, имеющие соответствующие сертификаты. Ознакомиться с перечнем таких средств можно здесь.

Защита ОС виртуального сервера

Виртуальный сервер нужно защищать так же, как и самый обычный физический сервер. В нашем блоге вы найдете несколько статей, посвященных безопасности сервера, вот однаиз них.

Подробно описывать процесс защиты ОС не станем, поскольку к виртуализации он никакого значения не имеет, защищайте свои виртуальные серверы так же, как будто бы они являются обычными физическими серверами. Также на виртуальном сервере вы можете использовать шифрование хранимой информации. Но при этом не забывайте использовать сертифицированные криптографические средства.

Защита среды виртуализации

А вот здесь начинается самое интересное. Согласно приказу ФСТЭК №21 от 18.02.13, в зависимости от уровня защищенности персональных данных, могут понадобиться следующие меры безопасности:

- Разбиение виртуальной инфраструктуры (ВИ) на сегменты.

- Контроль целостности ВИ.

- Использование антивирусной защиты для виртуальной инфраструктуры.

- Резервное копирование данных, резервирование программного обеспечения ВИ, а также каналов связи внутри нее.

- Управление перемещением виртуальных машин и обрабатываемых на них данных.

- Регистрация событий безопасности в виртуальной инфраструктуре.

- Идентификация и аутентификация субъектов и объектов доступа к виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации.

- Управление правами субъектов на доступ к объектам ВИ.

- Регистрация событий безопасности в ВИ.

Ознакомиться с данными мерами можно в стандарте ГОСТ Р 56938-2016 «Защита информации. Защита информации при использовании технологий виртуализации. Общие положения».

При выборе средств антивирусной защиты, резервного копирования не забывайте выбирать сертифицированные средства – все точно так же, как и в случае с физической инфраструктурой.

Часть из этих мер ложится на плечи облачного провайдера, часть на владельца ИС. Также при использовании ВИ необходимо внести соответствующие изменения в модель угроз и прочие документы, имеющие отношение к защите персональных данных.

Границы ответственности

По сути, у нас есть сейчас две инфраструктуры – старая, находящаяся в офисе, и новая – в публичном облаке. Кто за что отвечает? Здесь все достаточно просто: за безопасность физической (старой) инфраструктуры несет ответственность владелец ИС – вполне логично. Также владелец ИС несет ответственность за безопасность внутри виртуального сервера, а за безопасность между операционной системой виртуального сервера и границами публичного облака – провайдер. Другими словами, провайдер не обязан устанавливать на виртуальные серверы сертифицированные средства защиты (антивирус, средство шифрования, средство резервного копирования), но должен обеспечить контроль целостности виртуальной инфраструктуры и ее конфигураций, управление перемещением виртуальных машин.

Наличие в публичном облаке ИС, в которой обрабатываются персональные данные, не делает провайдера оператором персональных данных или лицом, уполномоченных на их обработку. Оператором по-прежнему остается владелец ИС. По сути, облачный провайдер отвечает только за среду виртуализации.

Лицензии и сертификаты облачного провайдера

Согласно действующему законодательству обязательной сертификации требуют средства криптографической защиты информации. Если оператор персональных данных или облачный провайдер для защиты данных, хранящихся в виртуальной инфраструктуре, использует такие средства, наличие соответствующих сертификатов обязательно.

Что же касается лицензий на оказание услуг по защите информации, то нужно понимать, что ни провайдер, ни оператор ПДн (то есть владелец ИС) друг другу таких услуг не оказывает. Каждый защищает свою зону ответственности, поэтому лицензии на оказание услуг по защите информации не нужны.

Аттестация

Без бумажки - ты букашка, а с бумажкой человек. Даже если владелец ИС будет использовать самые продвинутые средства обеспечения безопасности, без аттестации его ИС не считается обязательной. Аттестат (аттестат соответствия требованиям безопасности) – эта самая бумажка, подтверждающая, что созданная ИС является безопасной.

Однако здесь есть нюанс. Аттестация публичного облака не является обязательной, поэтому владелец публичного облака может или провести аттестацию своими средствами и оформить ее результат в виде декларации, или же пройти добровольную аттестацию у лица, имеющего лицензию на оказание услуг в сфере защиты информации, и получить заветную "бумажку".

Не переключайтесь. В следующих статьях мы еще поговорим о безопасности персональных данных в облаке.