Безопасность виртуального Windows-сервера

Взломать можно практически все. Но можно попытаться максимально усложнить злоумышленникам их задачу — есть вероятность, что они найдут более простую цель или же их старания вы заметите еще до того, как вас взломают, и успеете принять меры.

Настройте lockout-политику

Основная проблема в том, что по умолчанию

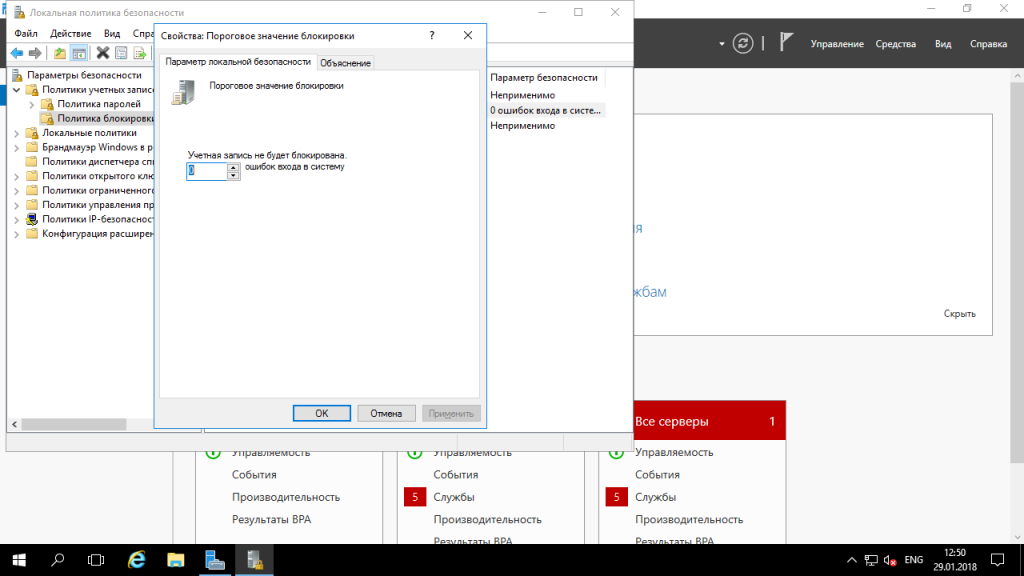

Нужная политика называется Политика блокировки учетной записи (Account Lockout Policy). Запустите оснастку secpol.msc и перейдите в Политики учетных записей, Политика блокировки учетной записи. Установите Пороговое значение блокировки — 5 (максимум 5 неудачных попыток входа), Продолжительность блокировки учетной записи — 30 (на 30 минут учетная запись будет заблокирована после 5 неудачных попыток входа).

Рис. 1. Настройка политики блокировки учетной записи (Windows Server 2016)

Отключите неиспользуемые сервисы

Усилить безопасность виртуального

Используйте менеджер паролей

Очень часто многие администраторы используют один пароль (и как правило не очень сложный) на все. Логично, что на безопасности виртуального

Настройка брандмауэра

В Windows Server используется неплохой брандмауэр и нет смысла устанавливать

А вот следующие порты должны быть открыты только для определенного круга клиентов, которые внесены в белый список

- 3389 — Стандартный порт RDP

- 990 — FTPS

- 5000–5050 — порты для работы FTP в пассивном режиме

- 1433–1434 — стандартные порты SQL

- 53 — DNS

Посторонние пользователи не должны подключаться к этим портам.

Не используйте стандартные порты

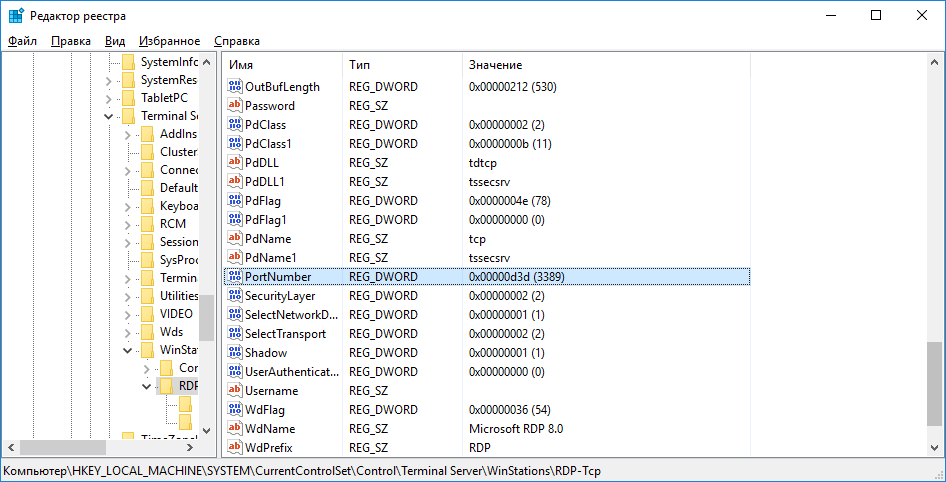

Для тех сервисов, которые вам нужны, попробуйте не использовать стандартные порты. Например, порт для RDP можно изменить с помощью реестра — HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\

Рис. 2. Смена порта RDP

Бэкапы

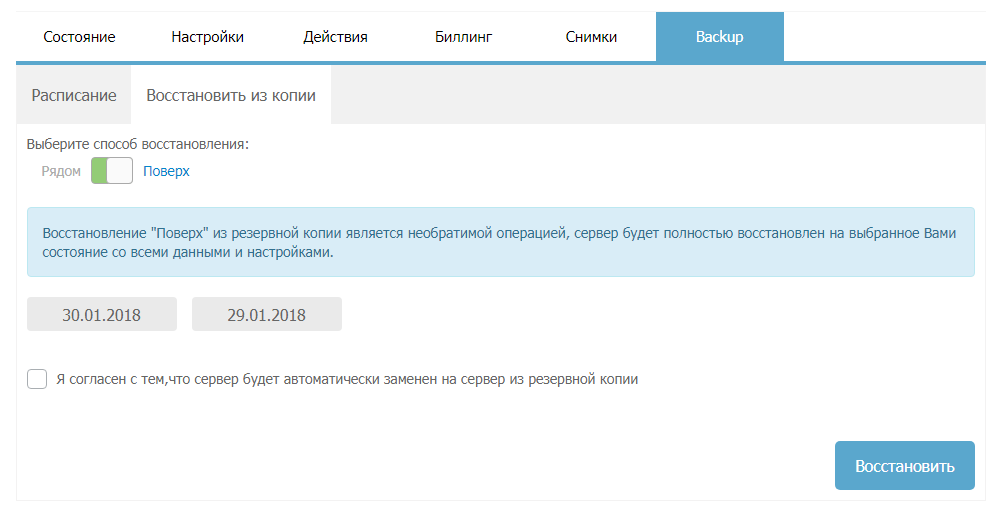

Не забывайте включить резервное копирование. Восстановиться из резервной копии не составит проблем. А вот когда резервное копирование выключено, восстанавливаться будет неоткуда. Также нет особого толку от резервного копирования на тот же носитель. Если злоумышленник повредит данные, находящиеся на основном носителе, включая резервную копию, то толку от такой копии не будет.

Рис. 3. Восстановление из резервной копии

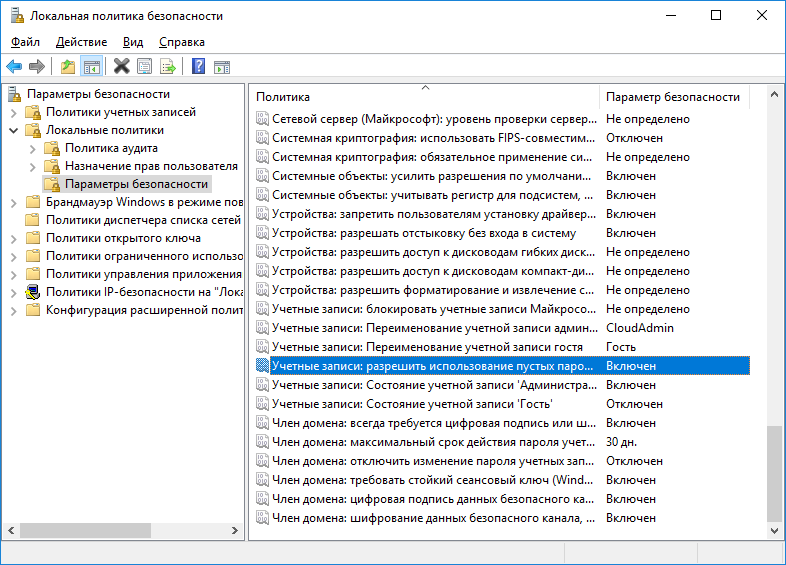

Блокируем вход по RDP с пустым паролем

Нужно заблокировать возможность

Рис. 4. Локальная политика безопасности

Впрочем, настройка безопасного

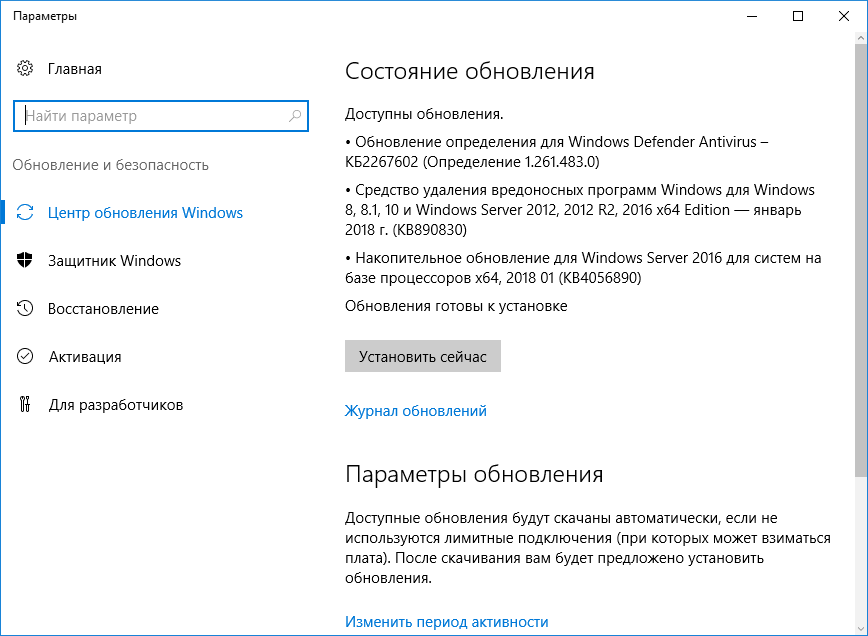

Регулярно устанавливайте важные обновления ОС и программного обеспечения

Обновления для операционной системы выходят регулярно, в том числе и обновления безопасности виртуального

Рис. 5. Обновления готовы к установке. Осталось только их установить или же настроить их автоматическую установку

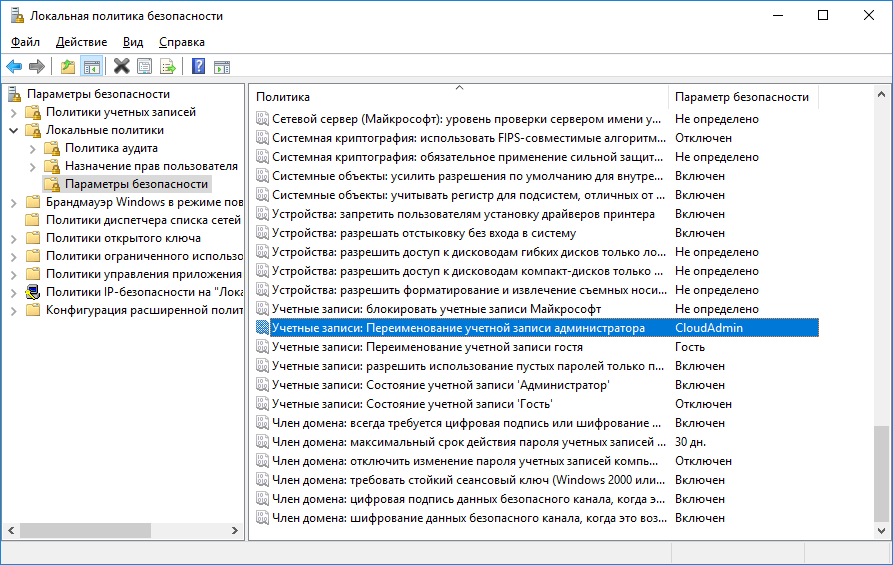

Не используйте стандартную учетную запись администратора

По умолчанию во всех современных версиях Windows Server имеется учетная запись Administrator. Рекомендуется переименовать ее. Для этого запустите оснастку secpol.msc и перейдите в Локальные политики, Параметры безопасности, Учетные записи: Переименование учетной записи администратора. На вкладке Параметр локальной безопасности измените имя учетной записи администратора на желаемое и сохраните изменения.

Рис. 6. Переименование учетной записи администратора выполнено

Создайте несколько административных аккаунтов

Если вы администрируете сервер не собственнолично, а есть несколько администраторов, у каждого из них должна быть своя учетная запись. Это позволит понять, кто именно произвел то или иное изменение в системе, повлиявшее на политики безопасности виртуального

Создайте учетную запись с обычными правами

Если есть необходимость работать на сервере удаленно, создайте обычную учетную запись с ограниченными правами. Если вас вдруг взломают, злоумышленник не сможет изменить настройки параметров безопасности виртуального

Не предоставляйте общий доступ к каталогам без ввода пароля, разграничивайте права общего доступа

Не нужно разрешать подключение к общим папкам серверного компьютера без ввода пароля. Это отрицательным образом скажется на безопасности всего виртуального

Кроме обязательного использования пароля, также желательно разграничить права доступа к общим директориям для их пользователей. Проще установить ограниченные права пользователям, которым не требуется полный доступ (запись/чтение/изменение), чем следить за тем, чтобы ни один из аккаунтов не был взломан, что может иметь неприятные последствия для других пользователей общих ресурсов.