Шифрование на виртуальном рабочем месте

Многих пользователь отпугивают виртуальные технологии только по причине того, что их данные будут храниться на

Выбор средства шифрования

Средств шифрования множество. Можно использовать, например, зашифрованную файловую систему EFS (Encrypted File System), которая является надстройкой над NTFS и поддерживается всеми современными версиями Windows. Вы можете создать зашифрованную папку и хранить в ней свои файлы. Самый простой вариант и в следующих статьях мы, безусловно, покажем, как это сделать. У этой технологии есть недостатки, связанные, в первую очередь, с резервным копированием зашифрованной папки и восстановлением из резервной копии — не всегда все проходит гладко.

Второй способ более радикальный — зашифровать весь диск с помощью BitLocker — это тоже стандартный способ шифрования, который поддерживается современными версиями Windows. Нет смысла шифровать все, в том числе и системные файлы. Можно либо зашифровать один диск (раздел), на котором вы храните свои данные, или вообще не использовать этот способ. Все зависит от того, что вы хотите шифровать. Если все подряд, можно смело использовать BitLocker. Но следует помнить, что производительность системы снизится, особенно, если вы зашифруете и системный диск. Конечно, если вы выбрали высокую производительность и

Один из таких способов — использовать зашифрованные контейнеры. На диске зашифрованный контейнер представляет собой обычный файл, хранящий внутри ваши файлы в зашифрованном виде. Вы можете подмонтировать такой файл с помощью специальной программы к выбранной вами букве диска и после этого работать с этим диском как с обычным диском в системе. Вы можете сохранять на нем свои файлы и даже устанавливать на него программы. Разумеется, для запуска программ, находящихся на зашифрованном диске, нужно сначала опять подмонтировать файл контейнера к букве диска. Это достаточно делать один раз в день — при начале работы.

Долго выбирать средство шифрования не будем. Ранее лучшей программой считалась TrueCrypt, поддержка которой была прекращена. Поэтому лучшим выбором будет ее форк — программа VeraCrypt.

Шифрование файлов

Установите и запустите программу (рис. 1) на VDI. В верхней части окна вы видите список подмонтированных томов. На данный момент ни один том не сохранен. Первым делом выберите команду меню Settings, Language и выберите русский язык. Далее все скриншоты будут приведены для русифицированной версии программы.

Рис. 1. Первый запуск

Нажмите кнопку Создать том. Программа предложит три варианта, нам нужно выбрать первый из них — Создать зашифрованный файловый контейнер (рис. 2).

Рис. 2. Выберите вариант создания тома

Далее нужно выбрать Обычный том VeraCrypt, надеемся, что у вас никогда не возникнет ситуаций, что

Рис. 3. Выбор типа тома

Чтобы никто не догадался, программа не назначает своим файлам

Рис. 4. Имя зашифрованного контейнера

Далее следует выбрать алгоритмы шифрования и хэширования. Оптимальный вариант — AES/

Рис. 5. Выбор алгоритмов

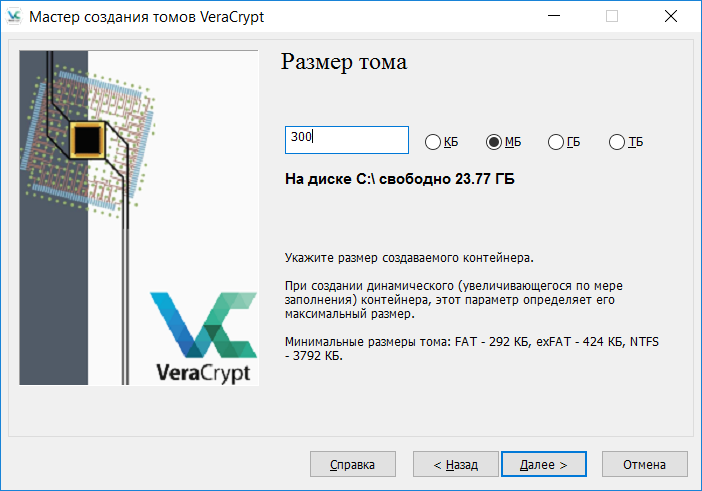

Рис. 6. Размер зашифрованного диска

Введите пароль для вашего тома. Максимальная длина — 64 символа, рекомендуется использовать пароли не менее 20 символов, но вряд ли вы их запомните. Поэтому просто установите надежный пароль, состоящий из символов разного регистра и цифр. Если собрались использовать сложный пароль, тогда установите менеджер паролей: восстановить данные из зашифрованного контейнера без ввода пароля невозможно.

Рис. 7. Вводим пароль

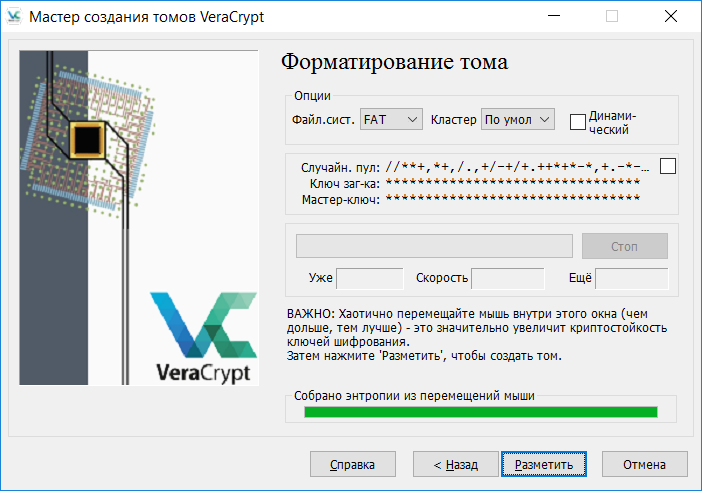

Далее для получения более криптостойкого ключа нужно перемещать указатель мыши случайным образом в пределах окна VeraCrypt. Перемещать мышь нужно до тех пор, пока индикатор не станет зеленым (рис. 8). После этого нажмите кнопку Разметить.

Рис. 8. Форматирование тома

После этого вы получите сообщение о том, что дом успешно создан. Нажмите кнопку Выход, чтобы закрыть окно создания тома. Вы вернетесь в основное окно программы. Нажмите кнопку Файл и выберите только что созданный файл. Затем выберите букву диска, к которому вы хотите подмонтировать контейнер и нажмите кнопку Смонтировать. Программа попросит ввести пароль, указанный при создании тома (рис. 9).

Рис. 9. Монтирование тома

На рис. 10 показано, что контейнер подмонтирован к букве R:. После этого в вашей системе появится диск R:, в которым вы можете работать, как обычно: вы можете копировать на него файлы, устанавливать программы

Рис. 10. Все готово

Когда вы закончите работать с секретными данными, выделите наш том R: в окне VeraCrypt и нажмите кнопку Размонтировать.

Собственно, на этом все. Теперь ваши данных зашифрованы, и никто не сможет прочитать их.