Настройка VPN pfSense

VPN — понятие разностороннее и

Прежде, чем приступить к реализации

Технически объединить в одну сеть компьютеры, находящиеся в разных города и даже странах, традиционным способом довольно затратно — стоимость каналов связи и стоимость оборудования делают эту затею нерентабельной. Но к счастью был изобретен протокол L2TP, позволяющий объединить удаленные компьютеры в одну сеть. L2TP — хороший протокол, но он не шифрует данные, которые будут передаваться по публичным каналам связи — по Интернету. Если вам нужно объединить компьютеры для

Настройку виртуальной частной сети можно было бы произвести на базе любого дистрибутива Linux и даже с использованием операционной системы Linux, однако, мы будем использовать pfSense как VPN клиент.

На pfSense настройка VPN сервера практически полностью осуществляется через графический интерфейс, поэтому проблем с процедурой возникнуть не должно. Это касается не только виртуальной машины, но и манипуляций, которые нужно будет произвести пользователю со своей операционной системой. При использовании pfSense как VPN клиента можно подключать к сети любое количество пользователей.

Создание виртуального сервера

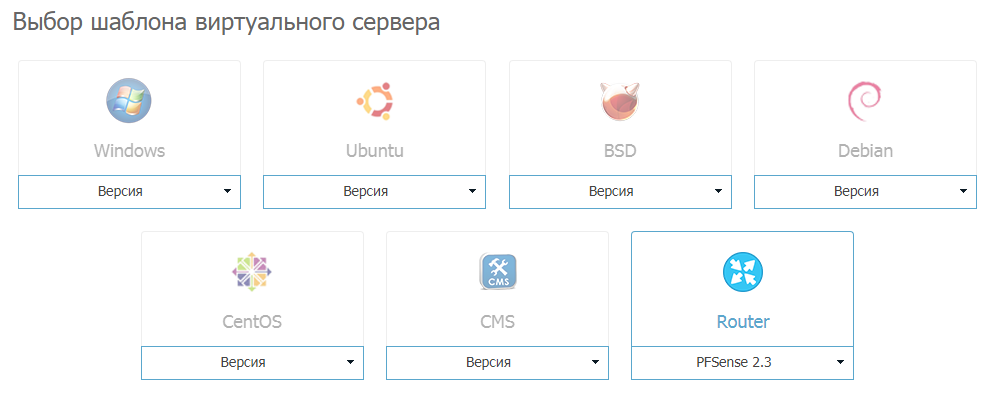

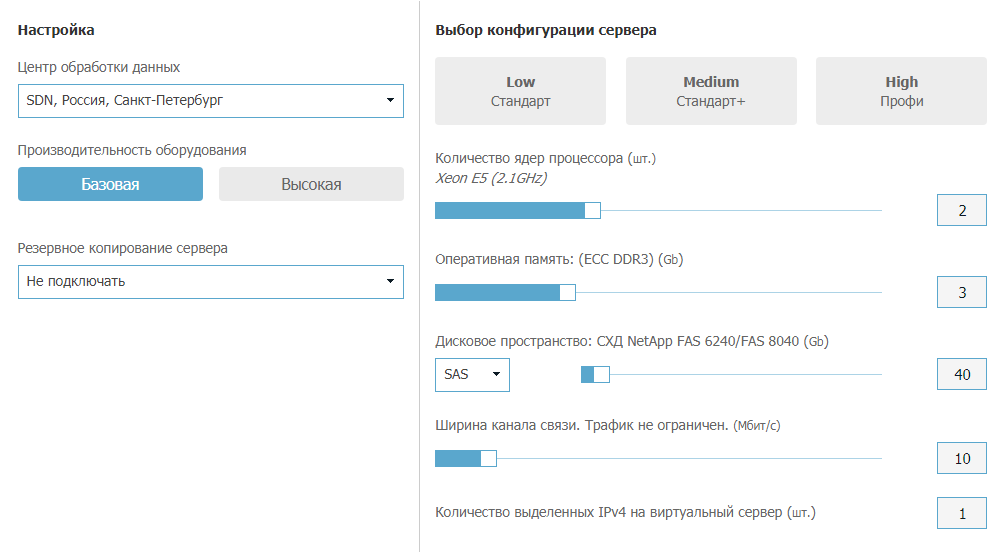

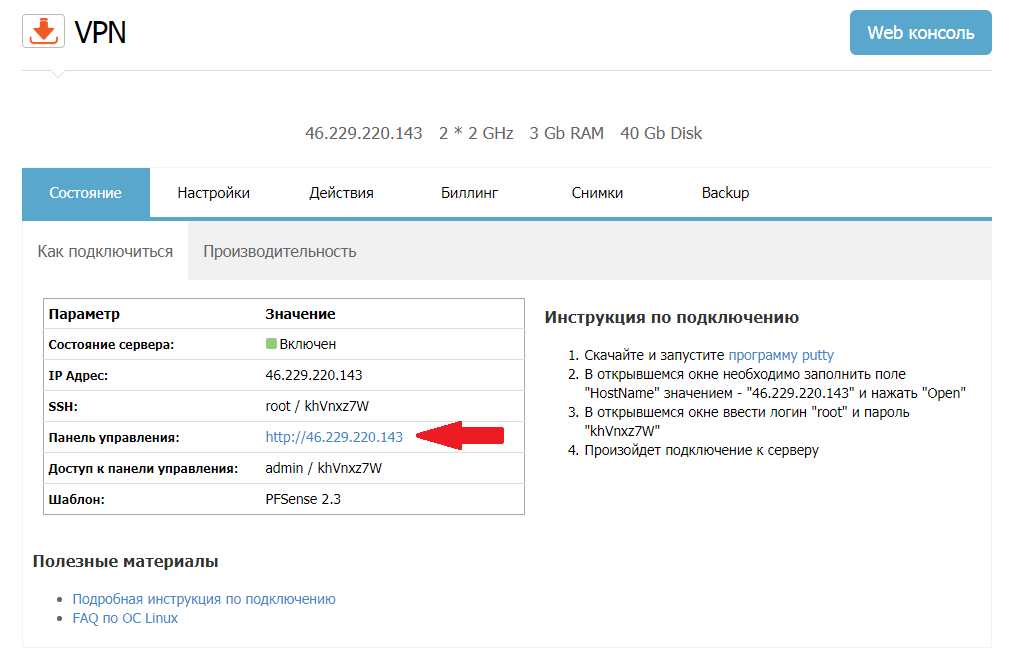

Cоздайте виртуальный сервер. При создании сервера нужно выбрать шаблон PFSense 2.3 (рис. 1), а также выбрать его конфигурацию. Если компьютеров немного (до 10), то переплачивать не нужно и вполне будет достаточно 2 ядер, 3 Гб оперативной памяти и накопителя на 40 Гб.

Рис. 1. Выбор шаблона при создании сервера

Рис. 2. Необходимая конфигурация

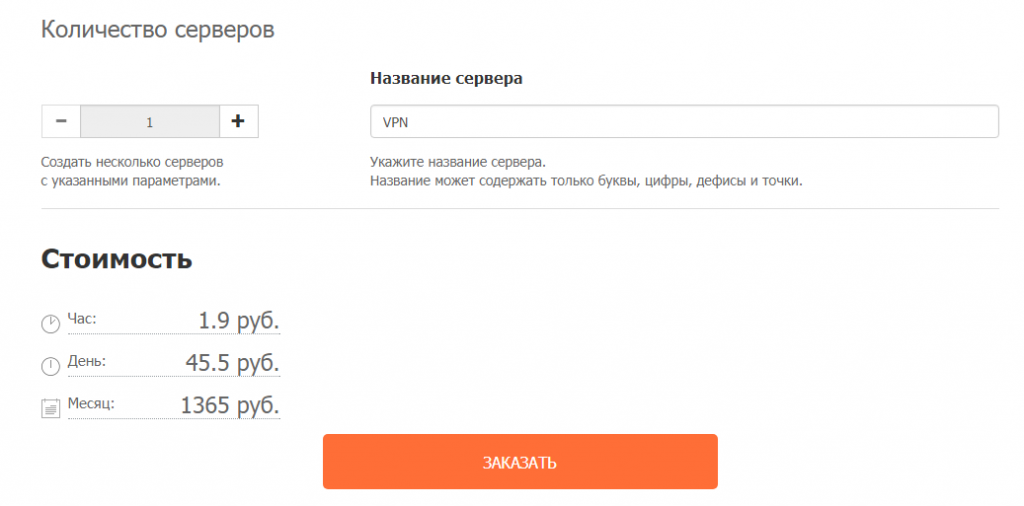

VPN server на pfSense такой конфигурации будет стоить всего 1365 рублей в месяц. Ради такой суммы нет необходимости покупать еще один компьютер для его использования в качестве сервера. Если же при настройке pfSense VPN server вы поймете, что выбранной конфигурации будет недостаточно, то всегда сможете изменить параметры виртуальной машины.

Рис. 3. Стоимость выбранной конфигурации

Создание виртуальной сети

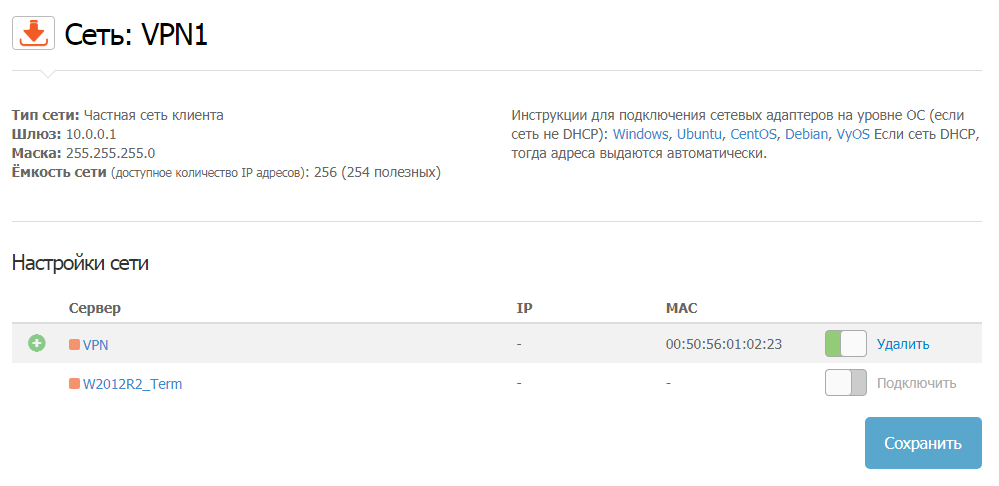

Настройка VPN pfSense начинается с настройки виртуальной сети. Если бы сервер находился у нас в офисе, то мы бы предоставляли доступ к сети этого офиса. Но поскольку наш сервер будет виртуальным, то ему еще понадобится виртуальная сеть, доступ к которой он будет предоставлять. Поэтому переходим в раздел Сети и создаем нашу сеть. При создании сети не забудьте включить DHCP (точнее просто не выключайте его, DHCP для частной сети включен по умолчанию).

После того, как сеть будет создана, у вас появится возможность добавить в нее сервер. Добавьте ранее созданный сервер. Подробно работа с виртуальными сетями описана в другой нашей статье.

Рис. 4. Виртуальный сервер добавлен к частной сети

Настройка локального сетевого интерфейса на PfSense

У VPN server pfSense должно быть два интерфейса. Первый — WAN, по которому он будет принимать соединения, второй — LAN — он будет подключен к нашей локальной (пусть и виртуальной) сети, в которую он будет объединять своих клиентов.

Первым делом при настройке VPN pfSense нужно узнать

Затем откройте панель управления дистрибутива. Ссылка на нее находится в панели управления виртуального сервера. Используйте предоставленные имя пользователя и пароль (admin/khVnxz7W в нашем случае) для входа.

Рис. 5. Панель управления виртуальным сервером

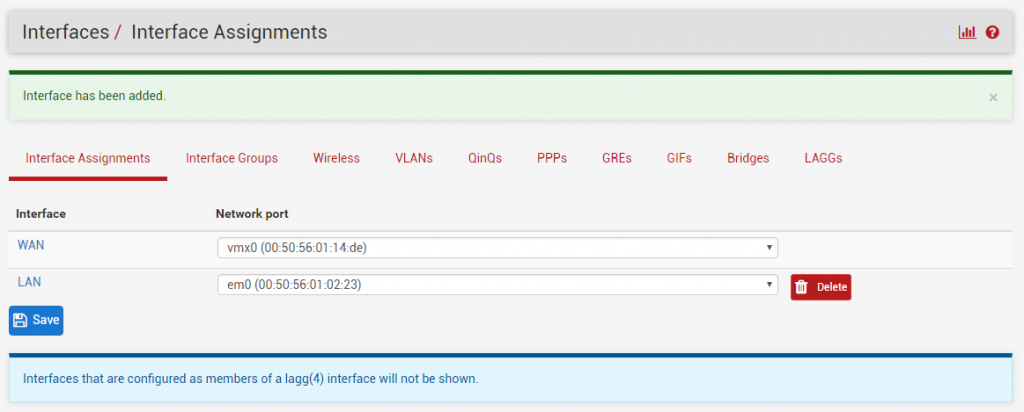

Далее перейдите в раздел Interfaces, (assign) и выполните следующие действия для настройки VPN pfSense:

- Выберите для LAN интерфейс с упомянутым ранее

MAC-адресом (00:50:56:01:02:23) - Нажмите кнопку Add.

После этого появится сообщение об успешном добавлении интерфейса (рис. 6).

Рис. 6. Сетевой интерфейс успешно добавлен

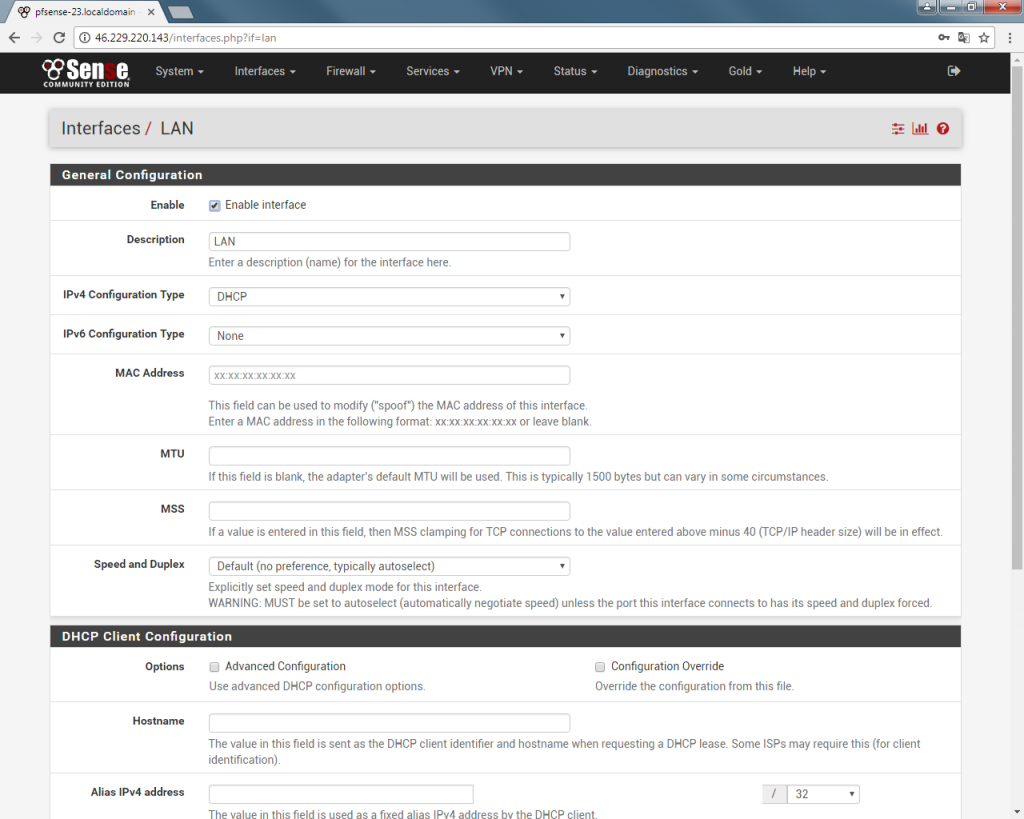

Следующий этап на pfSense настройки VPN сервера заключается в изменении параметров сетевого интерфейса. Выполните команду меню Interfaces, LAN (этот пункт меню появится после добавления сетевого интерфейса) и выполните следующие действия:

- Выберите для IPv4 Configuration Type значение DHCP

- Включите интерфейс (отметьте флажок Enable interface)

- Нажмите кнопку Save (она будет внизу страницы).

- Нажмите появившуюся кнопку Apply Changes (она появится вверху страницы, вы не сможете ее не заметить).

Рис. 7. Настройка сетевого интерфейса для локальной сети

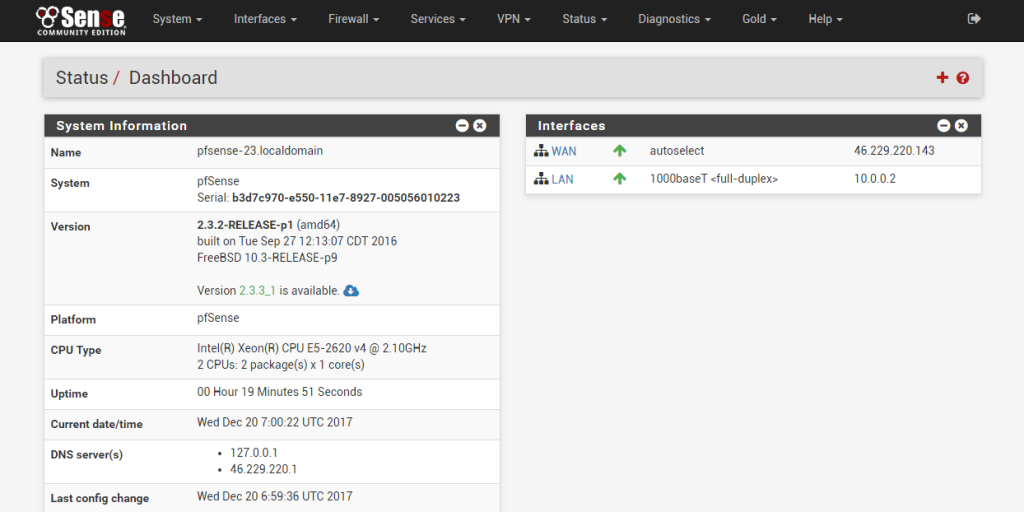

На главной странице панели управления дистрибутива появятся два интерфейса — глобальный (WAN) и локальный (LAN).

Рис. 8. Сконфигурированные сетевые интерфейсы

Настройка L2TP

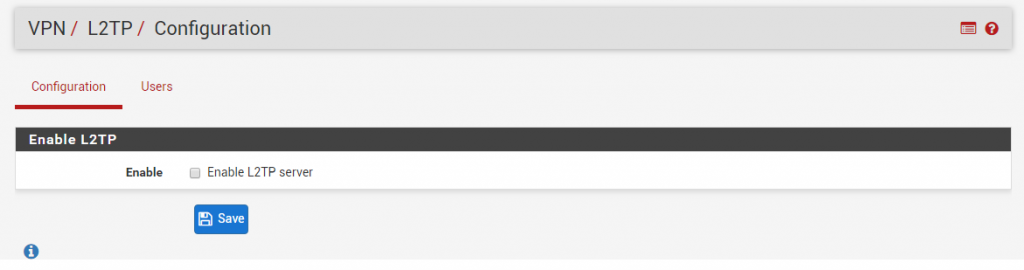

Как только сетевые интерфейсы будут настроены, пора приступить к настройке L2TP на VPN server pfSense. Выберите команду меню VPN, L2TP. Включите переключатель Enable L2TP server (рис. 9).

Рис. 9. Включите переключатель Enable L2TP server

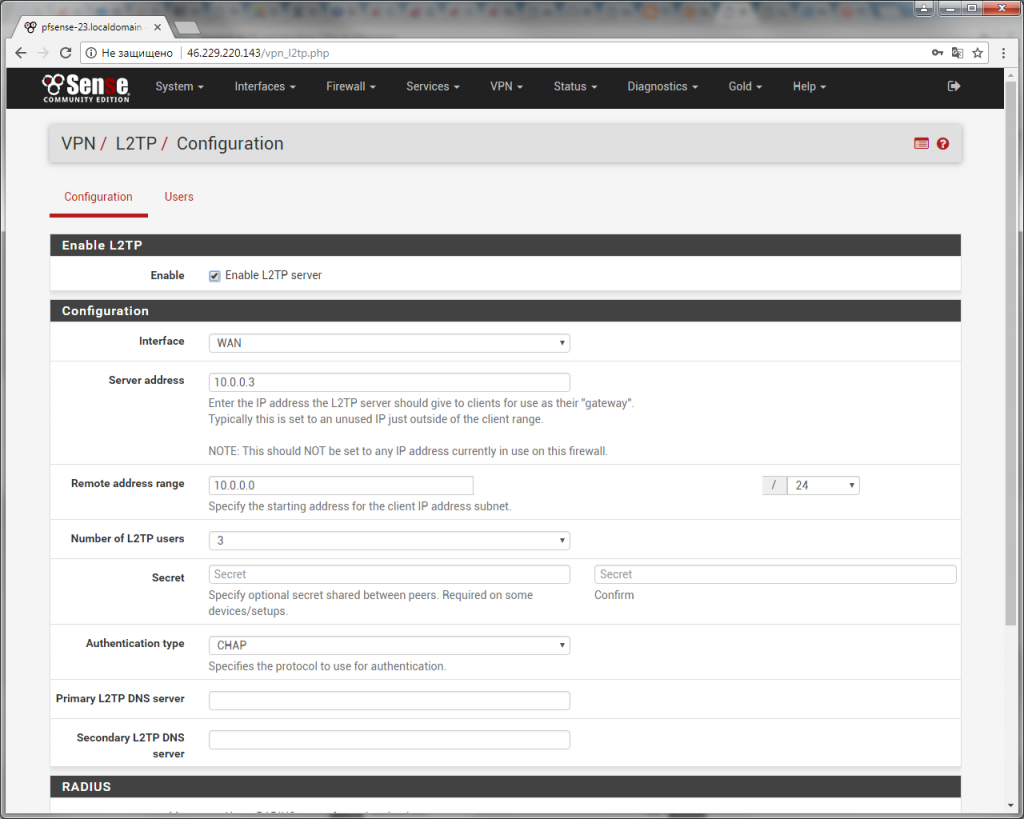

Далее в pfSense для настройки VPN сервера нужно указать следующие параметры (рис. 10):

- Interface — здесь выберите WAN. По этому интерфейсу будут подключаться клиенты.

- Server Address — указываем свободный

IP-адрес . Этот адрес будет передан клиентам для использования в качестве шлюза. Обратите внимание, что это не публичныйIP-адрес компьютера илиIP-адрес «прослушки»L2TP-сервиса . Это должен быть свободный адрес и приватной сети, в нашем случае10.0.0.3 . - Remote address range — укажите

IP-адрес и сетевую маску подсети. - Number of L2TP users — количество

L2TP-пользователей . Для демонстрации на pfSense VPN server настройки мы будем использовать 3, а вы установите максимальное количество пользователей, которые будут использовать ваш сервис. - Secret — здесь ничего вводить не нужно, оставьте пустым. Браузер попытается (во всяком случае, у меня попытался) добавить сюда пароль пользователя admin, если вы его сохранили. Поэтому убедитесь, что это поле пустое.

- Authentication type — выберите CHAP.

Рис. 10. Настройка L2TP

Остальные параметры (относящиеся к DNS и RADIUS) изменять не нужно. Просто нажмите кнопку Save.

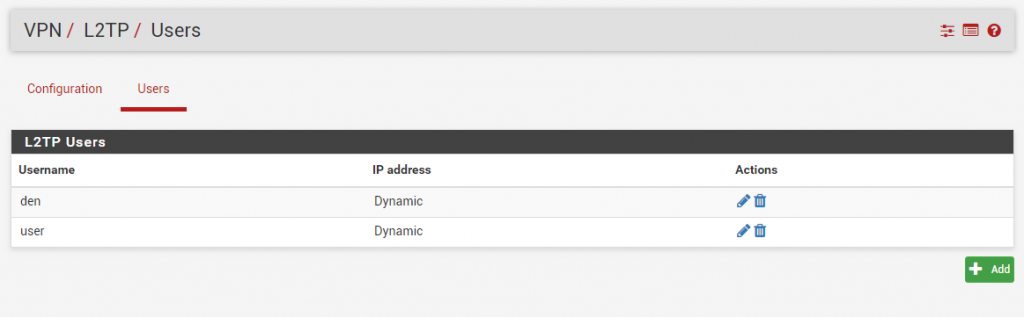

Теперь перейдите на вкладку Users и добавьте

Рис. 11. Созданные

Настройка IPsec

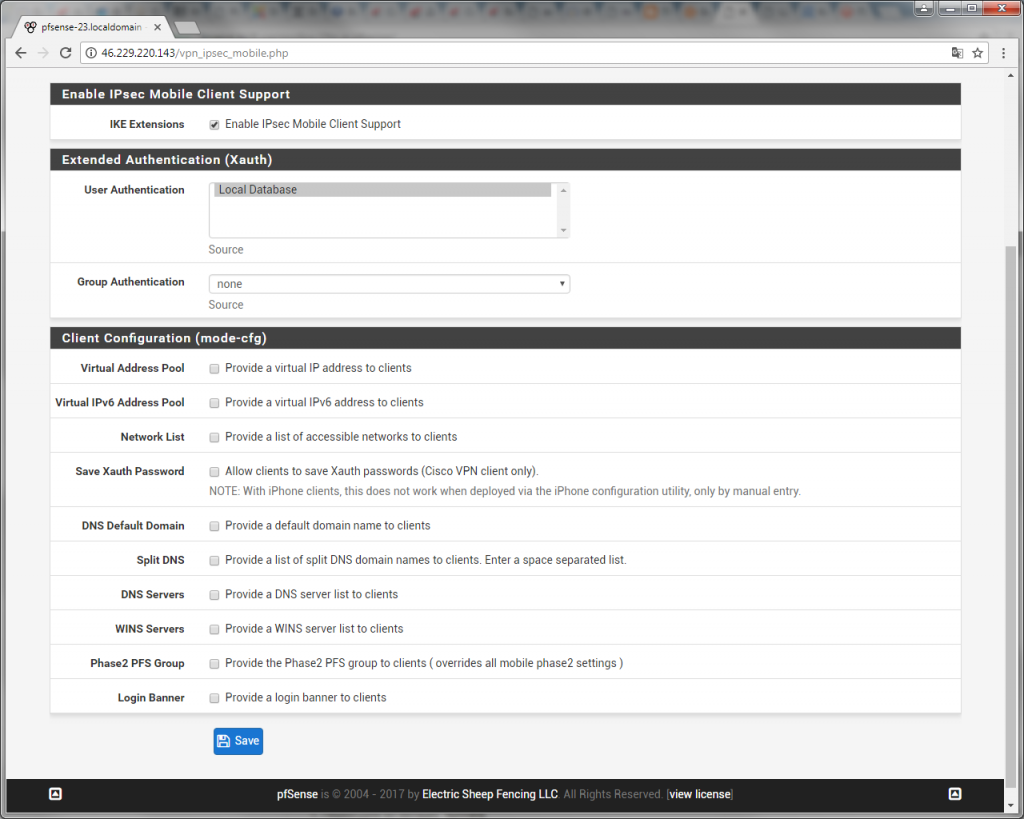

С L2TP все просто, а вот настройка IPsec для VPN на pfSense будет чуть сложнее, если можно вообще назвать сложной настройку средствами

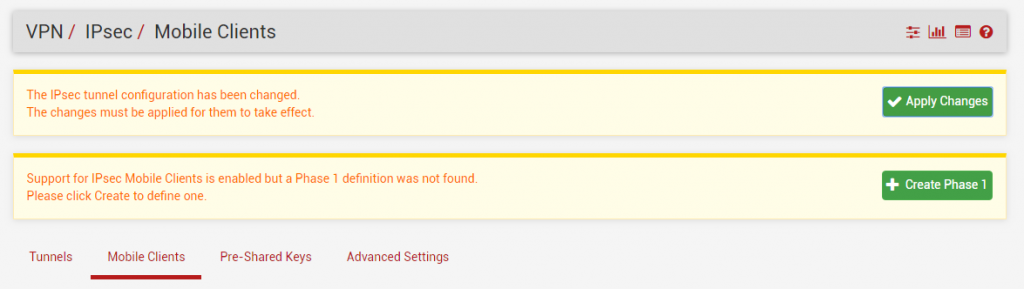

Включите параметр Enable IPsec Mobile Clients Support, в качестве значения параметра User Authentication выберите Local Database и убедитесь, что остальные параметры выключены. Нажмите кнопку Save.

Рис. 12. Настройка IPsec

Появятся два сообщения (рис. 13). Первое о том, что конфигурация

Рис. 13. Поддержка мобильных клиентов включена

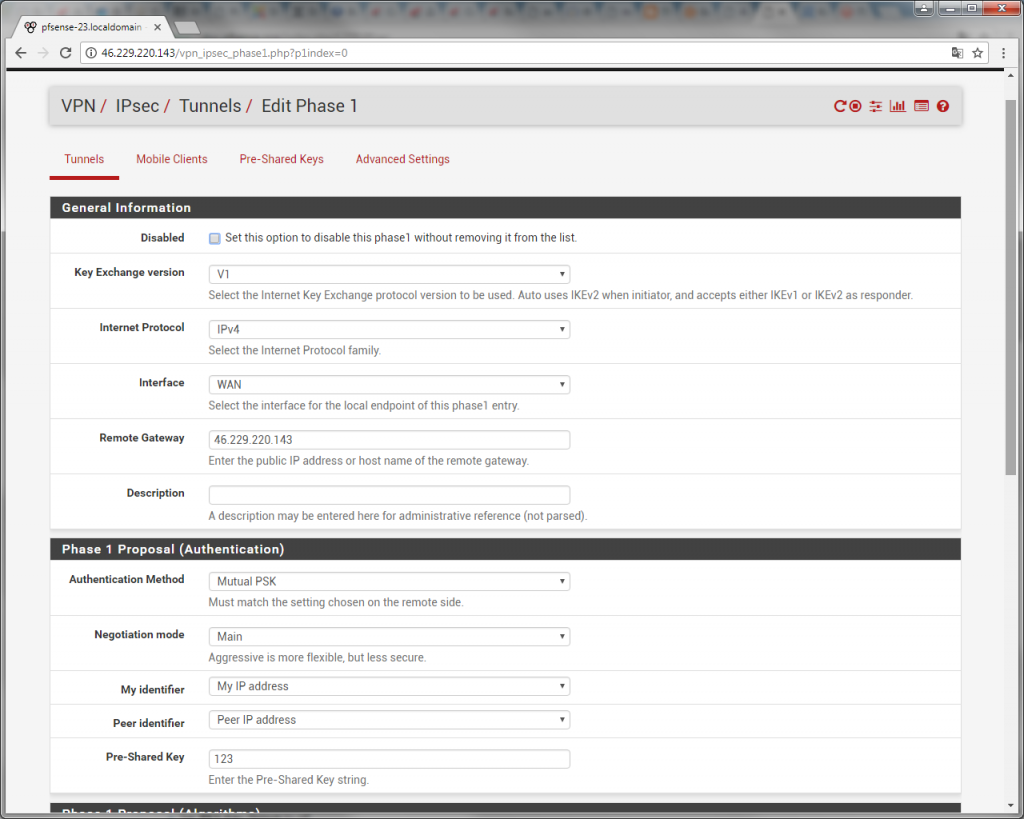

Далее для pfSense VPN server настройки нужно установить параметры, как показано на рис. 14, а именно:

- Выбрать версию обмена ключами (Key Exchange version) — V1

- Выбрать протокол IPv4

- Выбрать интерфейс — WAN

- Установить

IP-адрес удаленного шлюза — это наш публичный IP или имя узла. В вашем случаеIP-адрес будет другим. - Установить метод аутентификации (Authentication Method) — Mutual PSK

- Проверить, чтобы параметр Negotiation mode содержал значение Main

- Установить идентификатор (My identifier) — My IP address

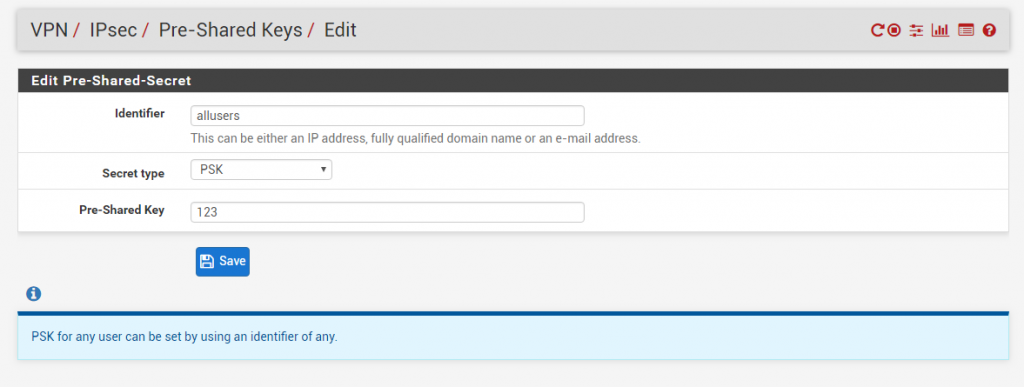

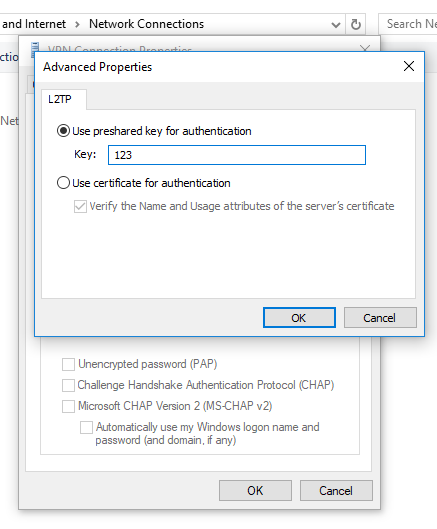

- Установить значение для

Pre-Shared Key. Для простоты я установил 123, но вы установите более сложное значение, например, dfd3426. Запомните его. - Убедиться, что таймаут равен 28800 секундам.

- Убедиться, что параметры Disable rekey и Responder only выключены.

- Установить для параметра NAT Traversal значение Auto

- Включить параметр Enable DPD

- Установить для параметра Delay значение 10

- Установить для параметра Max failures значение 5.

Рис. 14. Настройка фазы 1

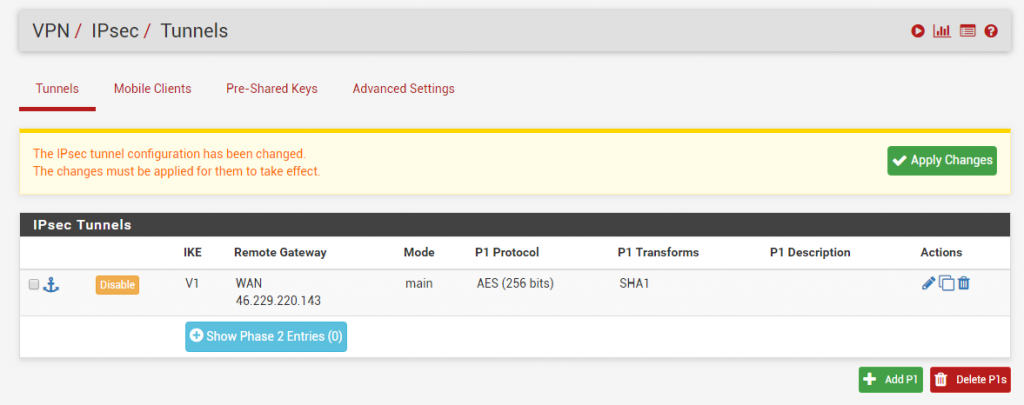

Нажмите кнопку Save, а затем — Apply Changes. Настройка фазы 1 VPN server на pfSense завершена. Далее появится информация об

Рис. 15. Нет записей фазы 2

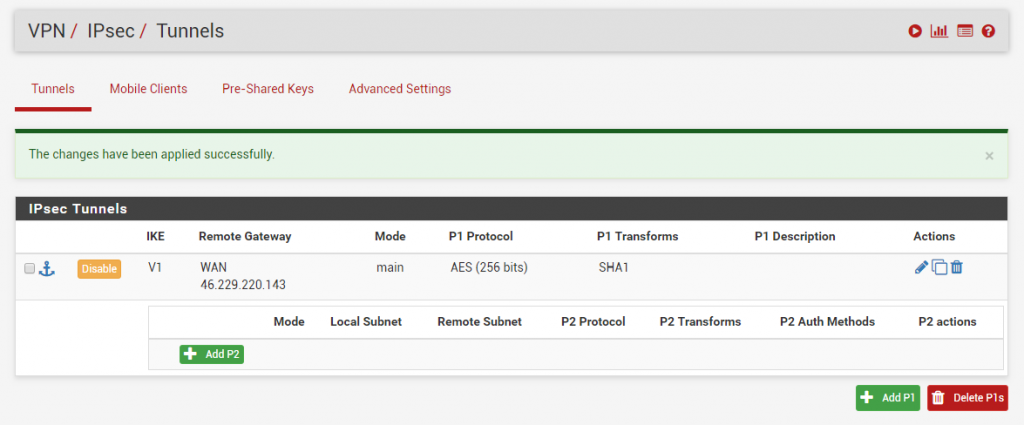

Далее появится кнопка Add P2, нажмите ее (рис. 16).

Рис. 16. Нажмите кнопку Add P2

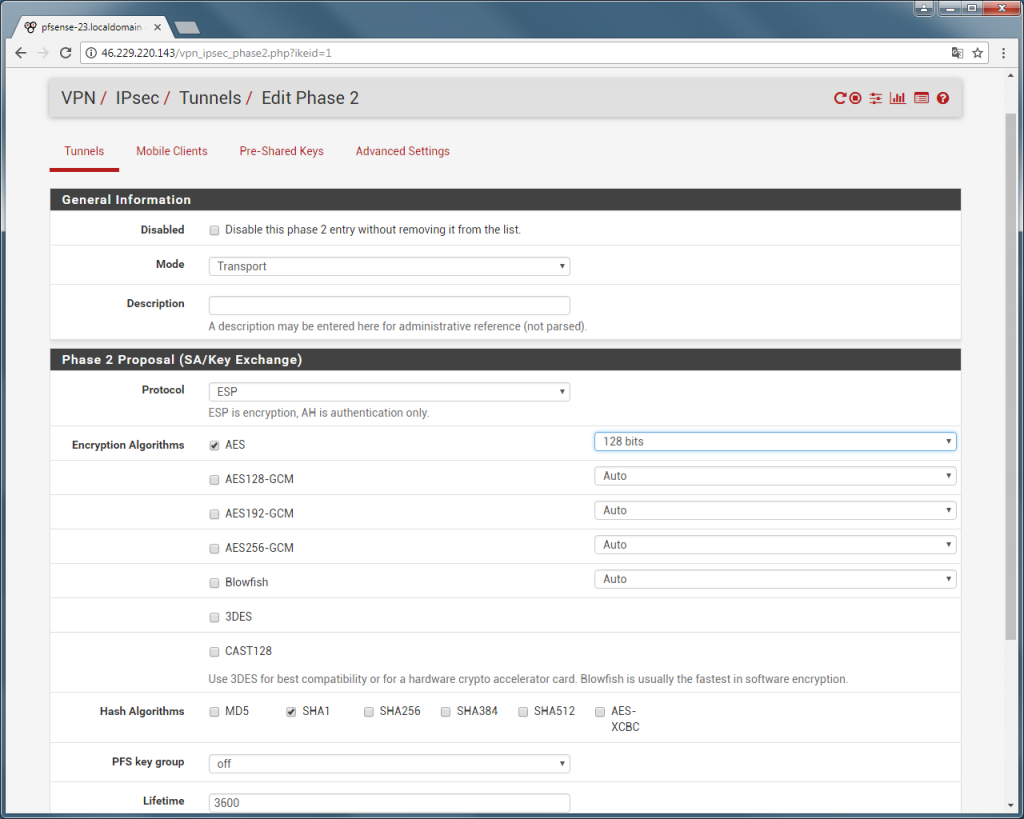

Для настройки фазы 2 (рис. 17) нужно выполнить следующие действия:

- Параметр Mode установить в Transport

- Параметр Protocol установить в ESP

- Со списка алгоритмов шифрования (Encryption Algorithms) выбрать только AES с длиной ключа 128 бит.

- В списке алгоритмов хэширования выберите только SHA1

- Для параметра PFS key group установите значение off

- Установить таймаут — 3600 секунд

- Нажать кнопку Save и Apply Changes.

Рис. 17. Настройка фазы 2

На этом настройка фазы 2 для VPN pfSense будет завершена. Теперь переходим на вкладку

Рис. 18. Настройка

Настройка правил брандмауэра

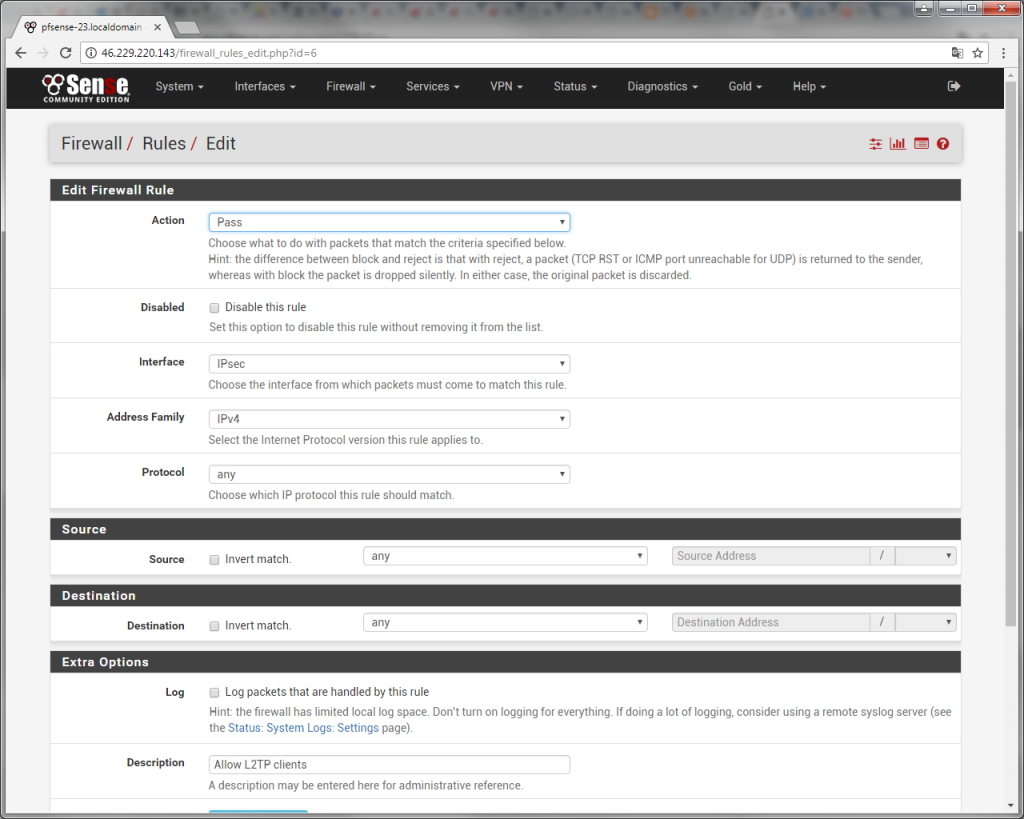

Настраивая pfSense как VPN клиент, нужно позаботиться о безопасности. Первым делом создадим правило для IPsec (рис. 19):

- Действие — Pass

- Интерфейс — IPsec

- Семейство протоколов — IPv4

- Протокол — any

- Источник (Source) — any

- Назначение (Destination) — any

- Описание правила — Allow L2TP/IPsec clients или любое другое, главное, чтобы вы понимали, зачем используется это правило.

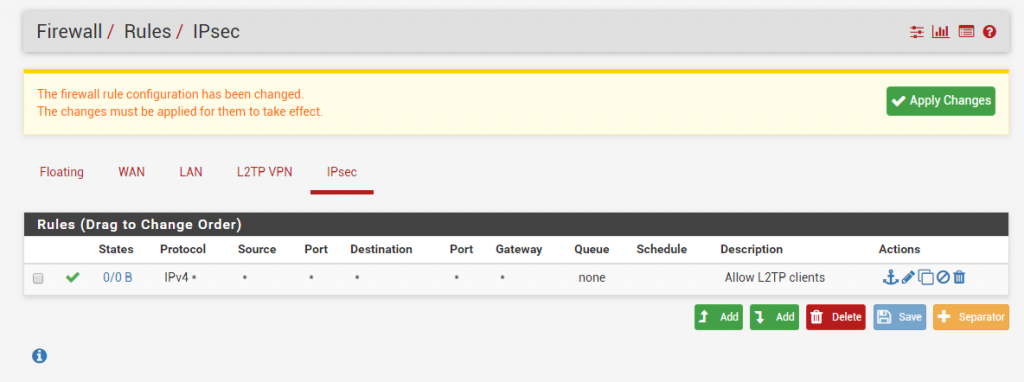

Данное правило будет пропускать весь трафик. Если вы — перфекционист, тогда выберите протокол UDP и укажите диапазон портов от 1701 до 1701 (L2TP), а в качестве назначения — ваш WAN IP. Правило должно получиться, как показано на рис. 20.

Рис. 19. Создание правила брандмауэра для IPsec

Рис. 20. Созданное правило для IPsec

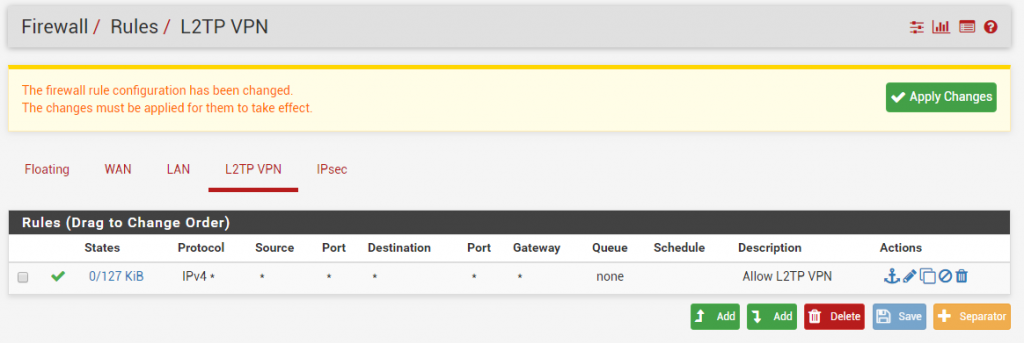

Далее на pfSense настройка VPN сервера продолжается на вкладке L2TP VPN. Добавьте новое правило, нажав кнопку Add. Здесь все аналогично: протокол — любой (any), источник и назначение — любые (any). Визуализация правила приведена на рис. 21.

Рис. 21. Правило брандмауэра для L2TP

В pfSense для дальнейшей настройки VPN сервера перейдите на вкладку Floating. Создайте новое правило:

- Действие — Pass

- Включите параметр Apply the action immediately on match

- Выберите интерфейс — L2TP VPN

- Направление (Direction) — out

- Версия TCP/IP — IPv4

- Источник (Source) — LAN net

- Назначение (Destination) — сеть, которую вы указывали при настройке L2TP (

10.0.0.0 )

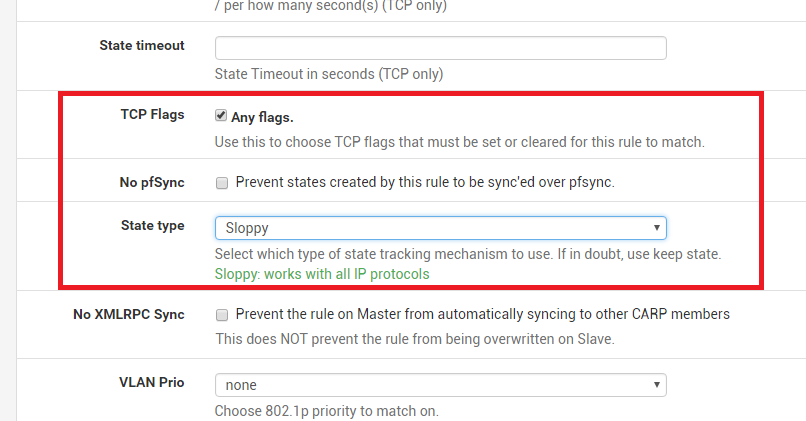

Если вы хотите использовать pfSense как защищенный VPN клиент, также нужно развернуть расширенные параметры и для параметра TCP Flags выбрать значение Any flags, а для значения State Type — значение Sloppy State (рис. 22).

Рис. 22. Расширенные параметры правила

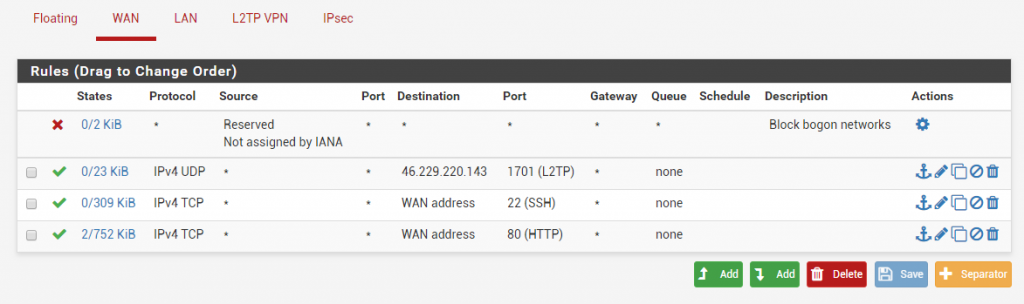

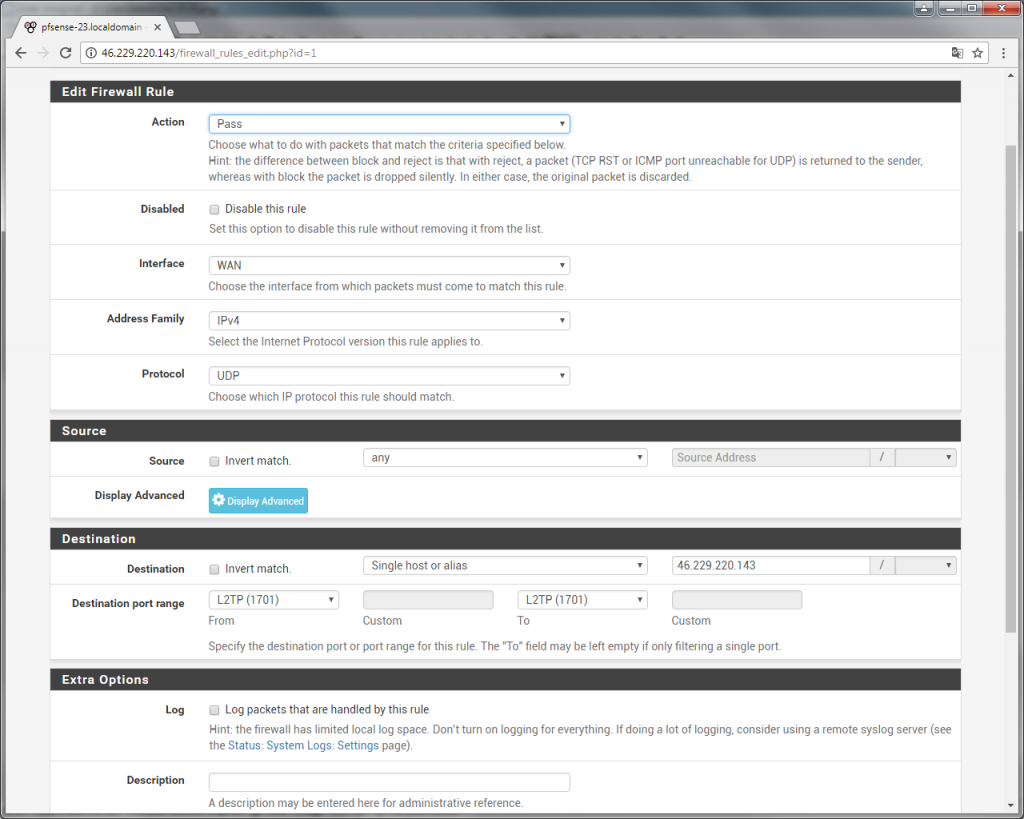

Осталось на вкладке WAN создать правило, пропускающее (Pass) все UDP пакеты на порт 1701 (L2TP) назначения

Рис. 23. Правила для WAN

Рис. 24. Параметры созданного правила (WAN)

Не забудьте нажать кнопку Apply Changes и дождаться применения правил.

Настройка клиента

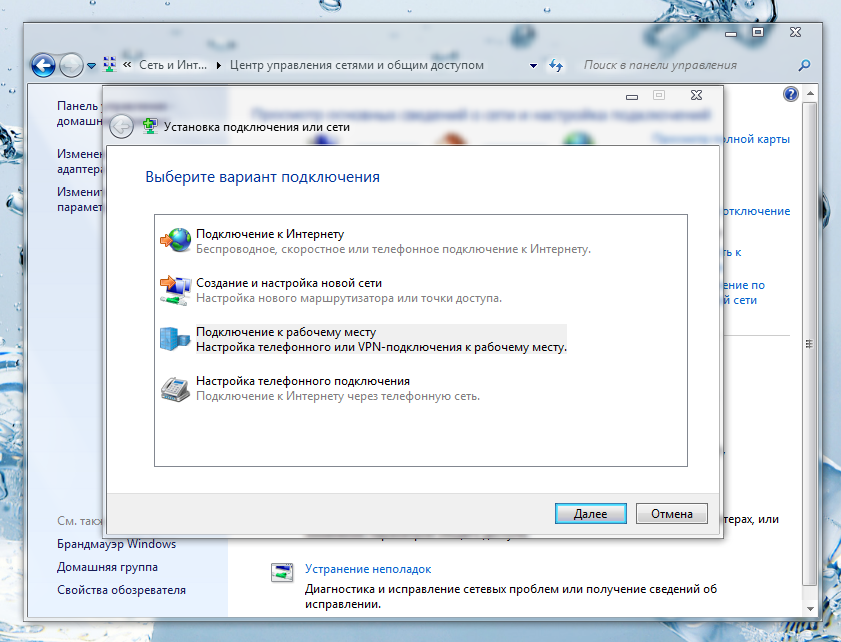

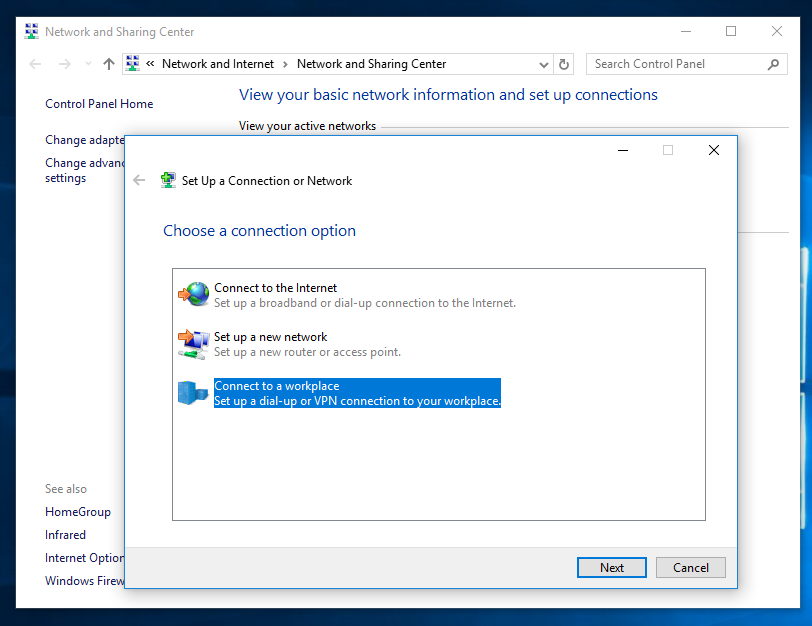

При использовании pfSense как VPN клиента придется внести некоторые настройки в операционную систему. Откройте Центр управления сетями и общим доступом. Выполните команду Настройка нового подключения или сети (

Рис. 25а. Настройка нового подключения или сети в Windows 7

Рис. 25б. Настройка нового подключения или сети в Windows 10

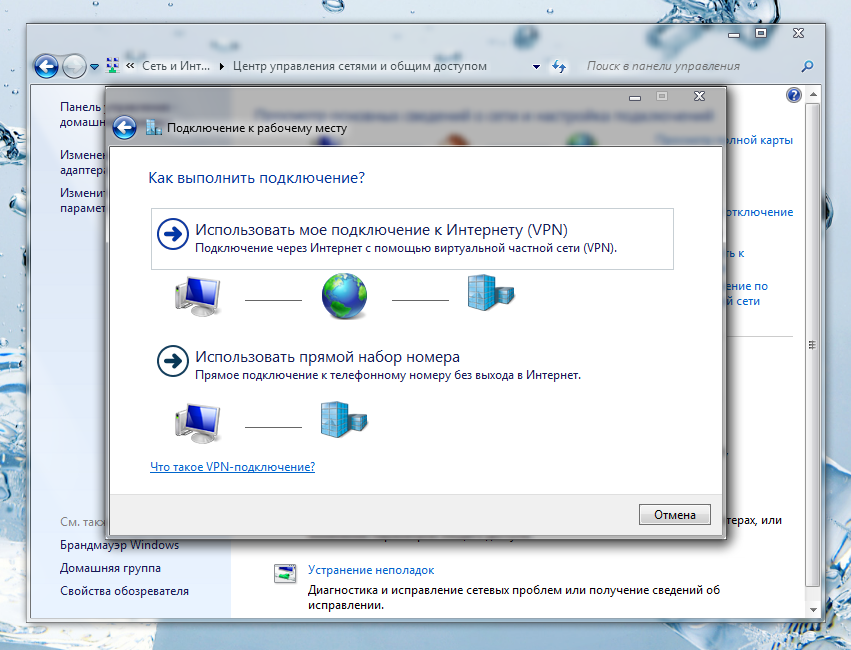

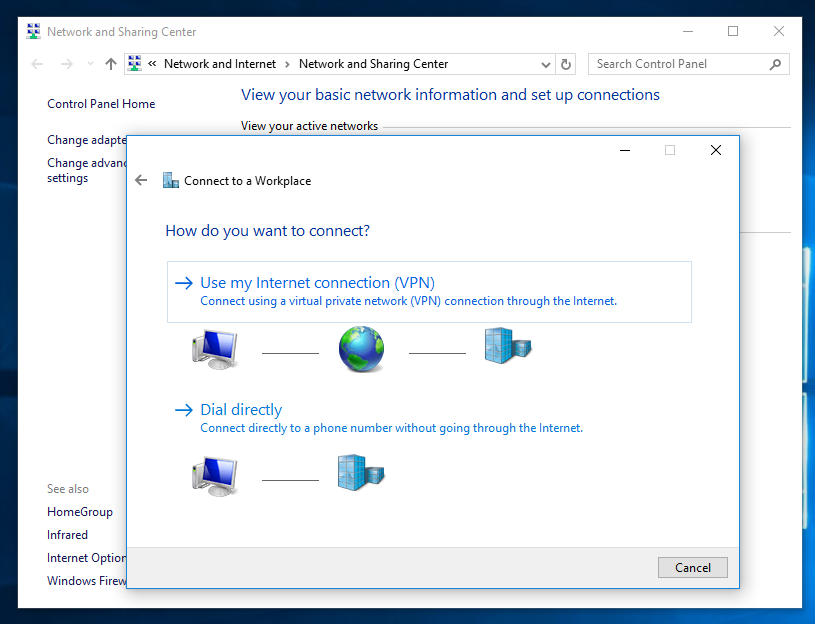

Выберите Подключение к рабочему месту (Connect to a workplace), затем — Использовать моё подключение к интернету (Use my Internet connection), рис. 26.

Рис. 26а. Подключение к рабочему месту (Windows 7)

Рис. 26б. Подключение к рабочему месту (Windows 10)

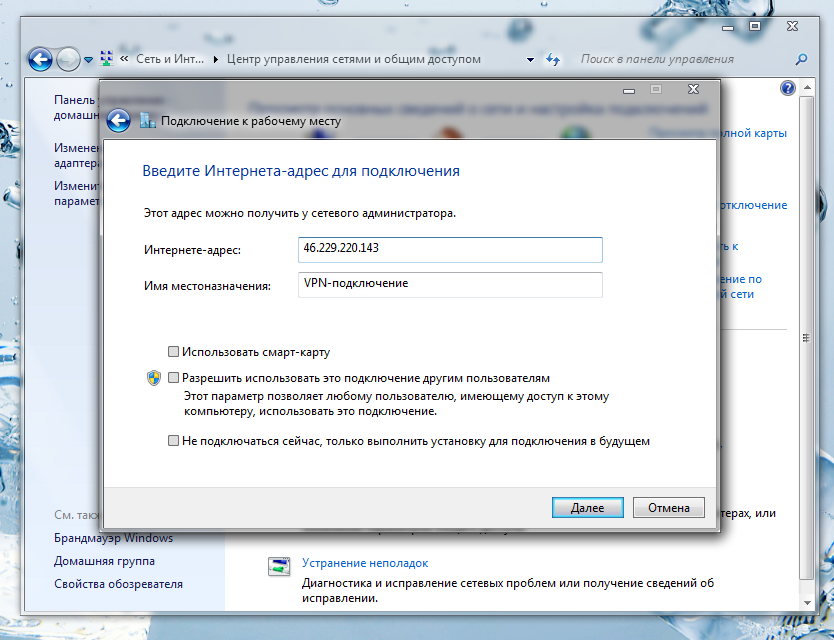

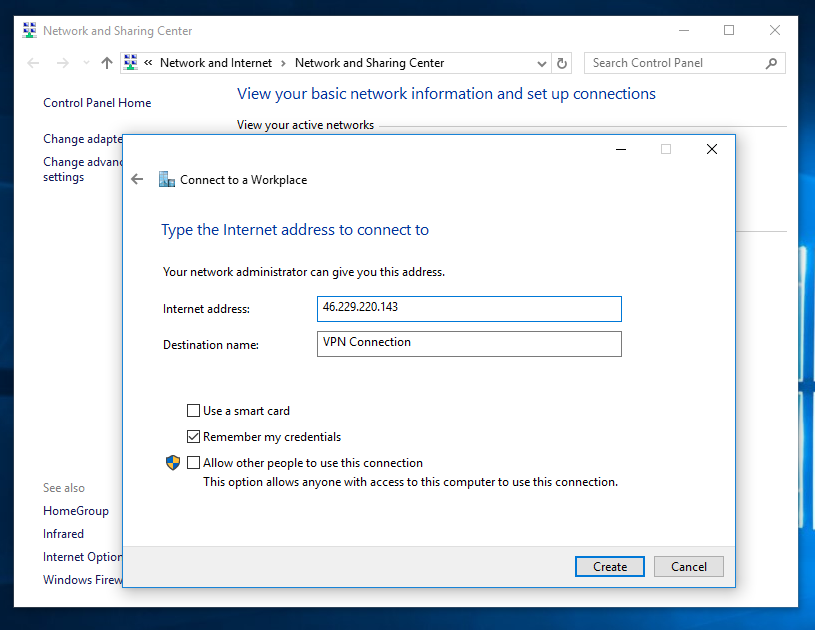

Введите

Рис. 27а.

Рис. 27б.

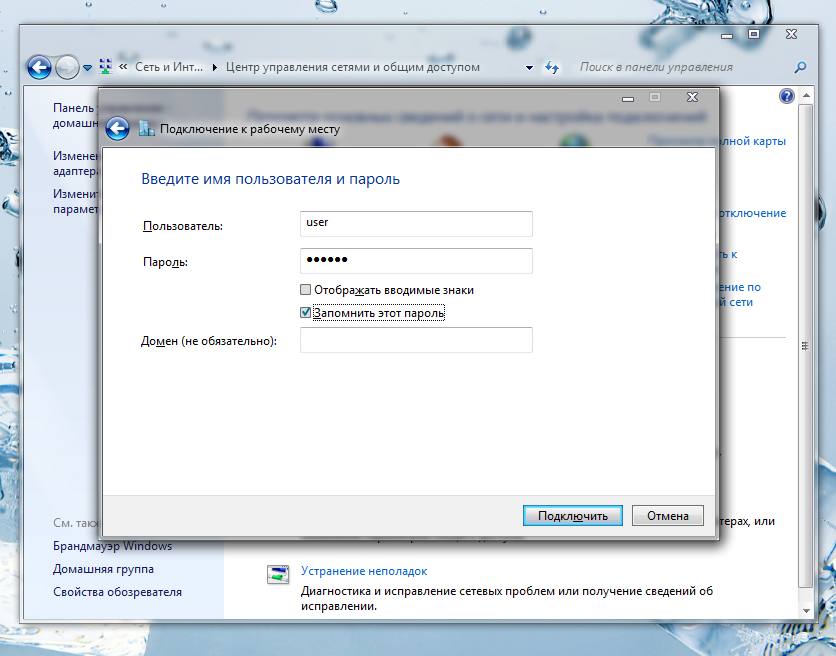

Далее настройке Windows 7 и Windows 10 немного отличается. В Windows 7 вам будет предложено ввести имя пользователя и пароль (рис. 28).

Рис. 28. Введите имя пользователя, пароль и нажмите кнопку Подключить

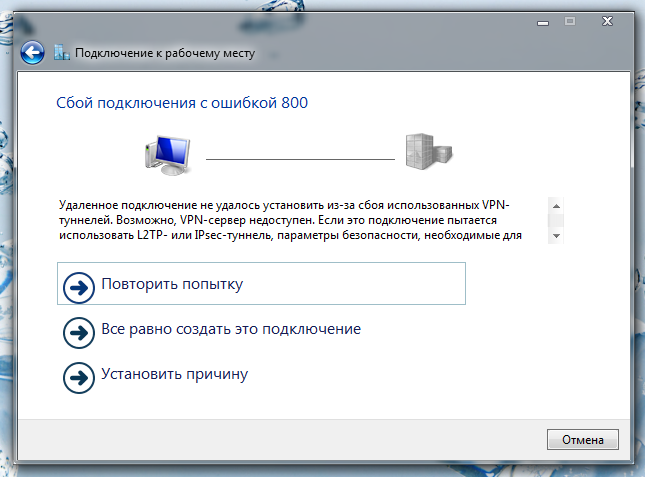

Вы увидите сообщение об ошибке 800 — так и должно быть (рис. 29). Выберите Все равно создать это подключение.

Рис. 29. Ошибка 800

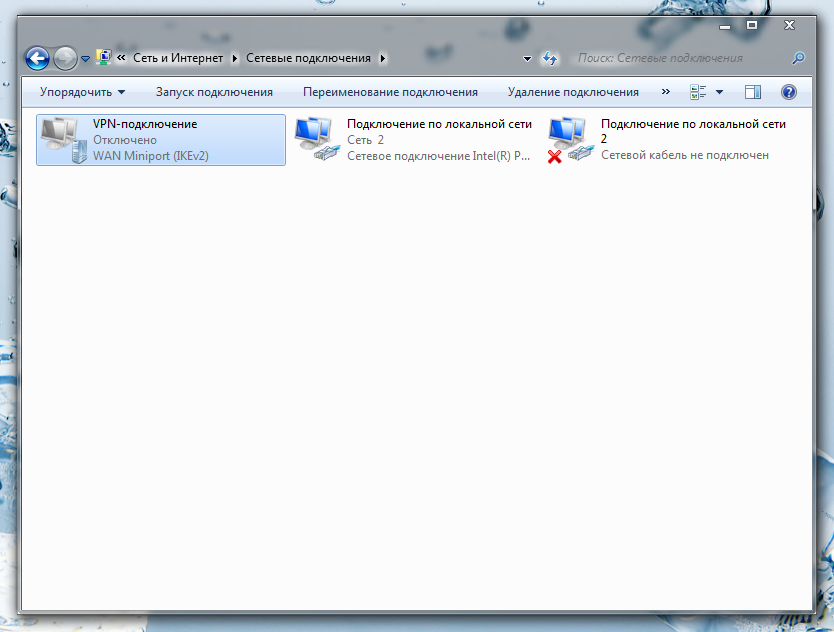

Откройте список соединений (рис. 30), щелкните по созданному

Рис. 30. Список соединений

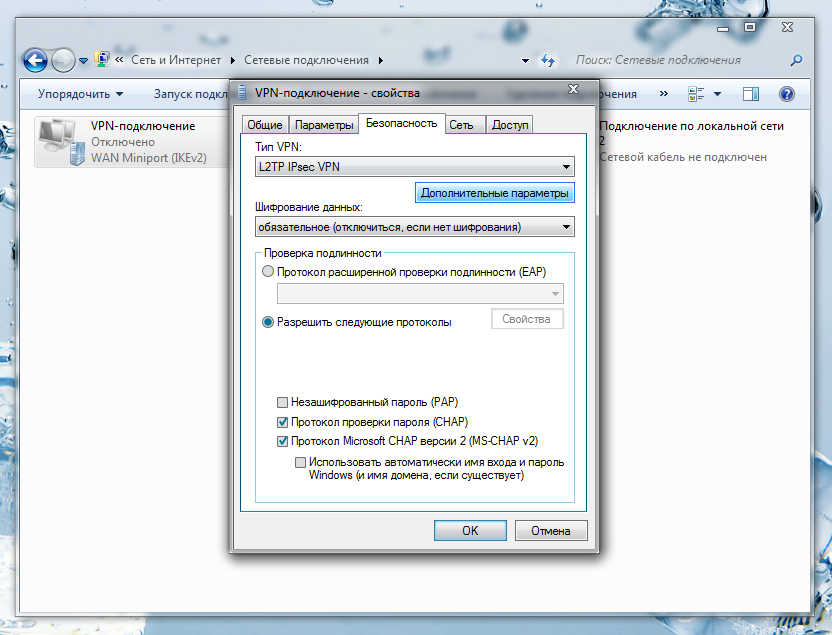

Рис. 31. Свойства соединения

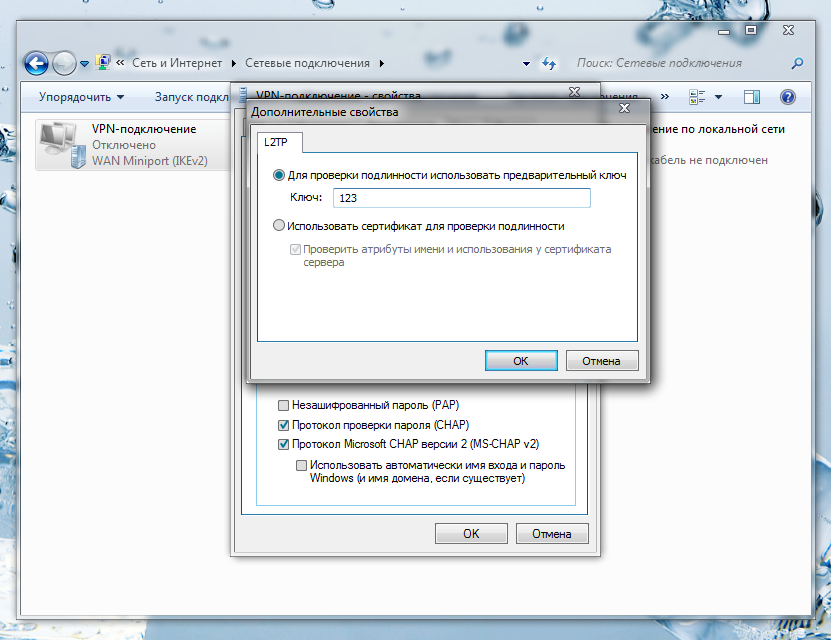

Рис. 32. Указываем предварительный ключ

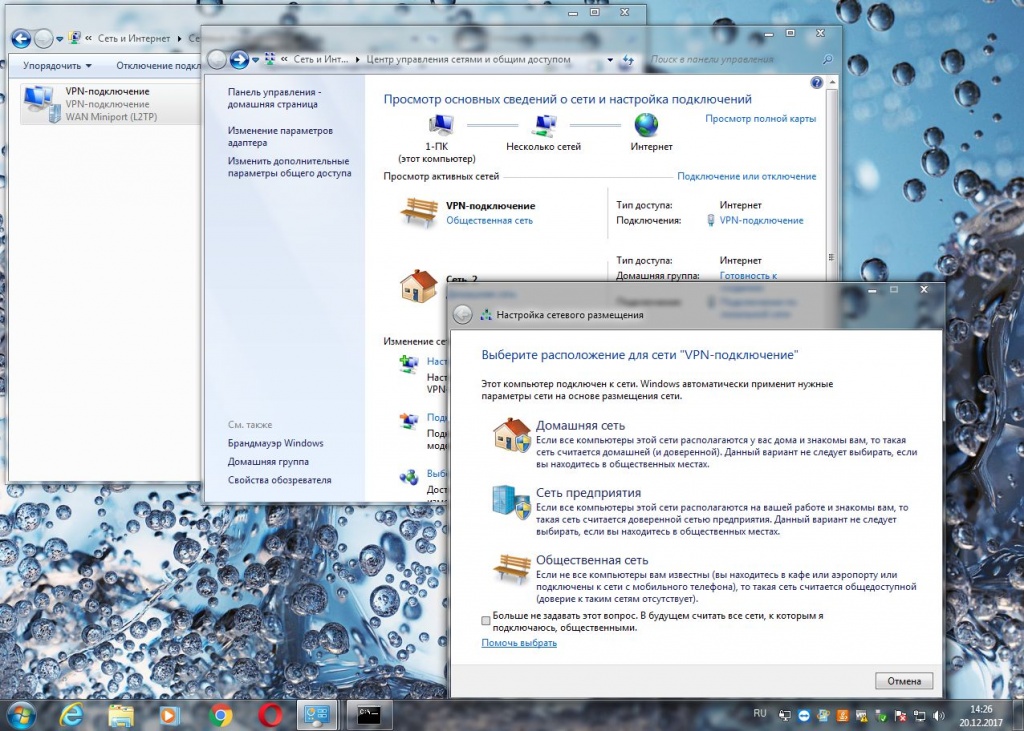

После этого соединение с VPN на системе pfSense должно быть установлено (рис. 33). Для установки соединения щелкните правой кнопкой мыши на

Рис. 33.

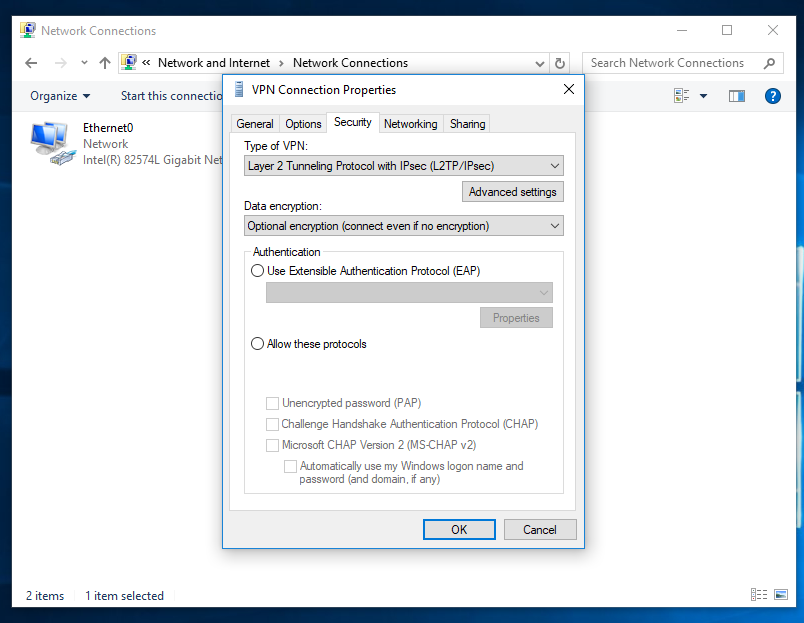

Теперь вернемся к Windows 10. Соединение с VPN server на pfSense создается, но не устанавливается автоматически. Поэтому сообщения с ошибкой, как в случае с Windows 7, вы не увидите. Перейдите к списку сетевых соединений (Network Connections), щелкните правой кнопкой на соединении и выберите команду Properties, затем — перейдите на вкладку Security и выберите тип VPN — Layer 2 Tunneling Protocol with IPsec (L2TP/IPsec), рис. 34.

Рис. 34. Свойства сетевого соединения (Windows 10)

Затем, как и в случае с Windows 7, нажмите кнопку Advanced settings и укажите наш предварительный ключ (рис. 35).

Рис. 35. Указываем предварительный ключ (Windows 10)

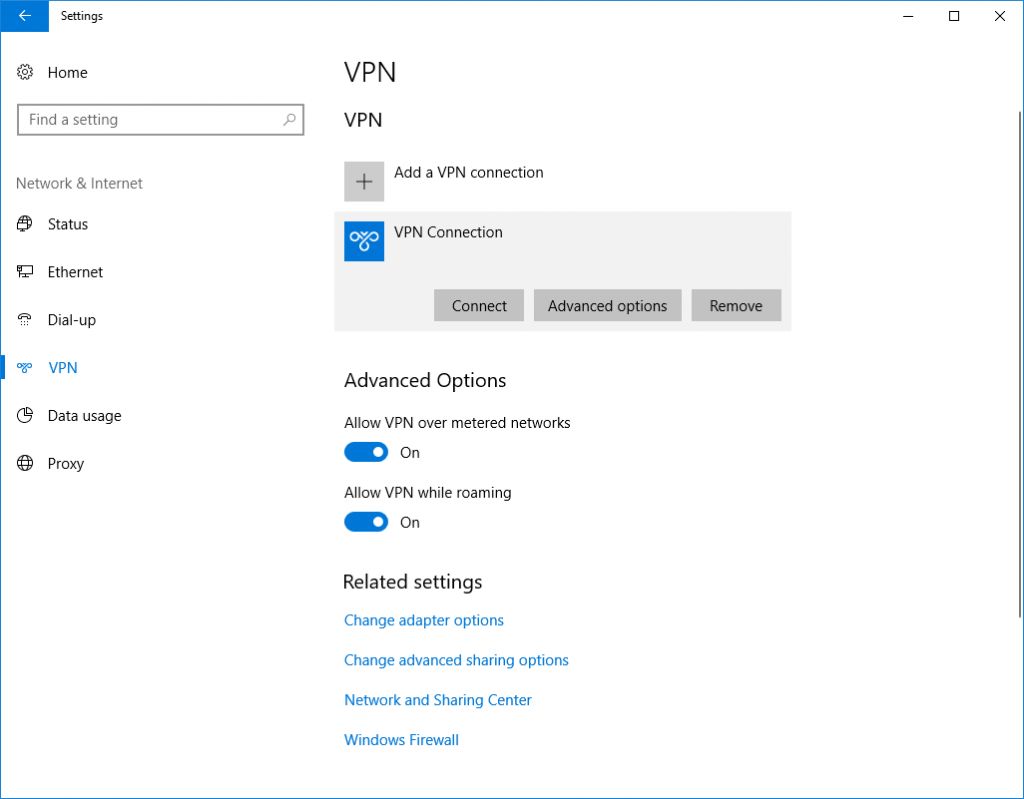

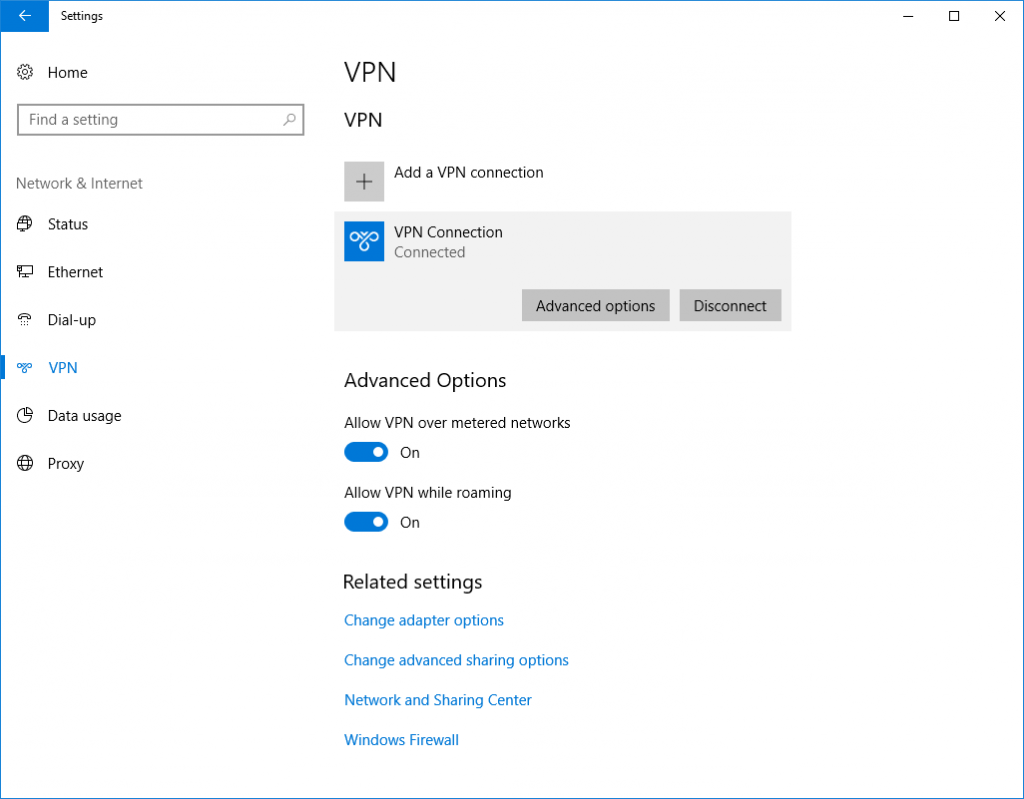

Откройте окно Settings, перейдите в раздел Network & Internet, VPN. Вы увидите созданное соединение (рис. 36).

Рис. 36.

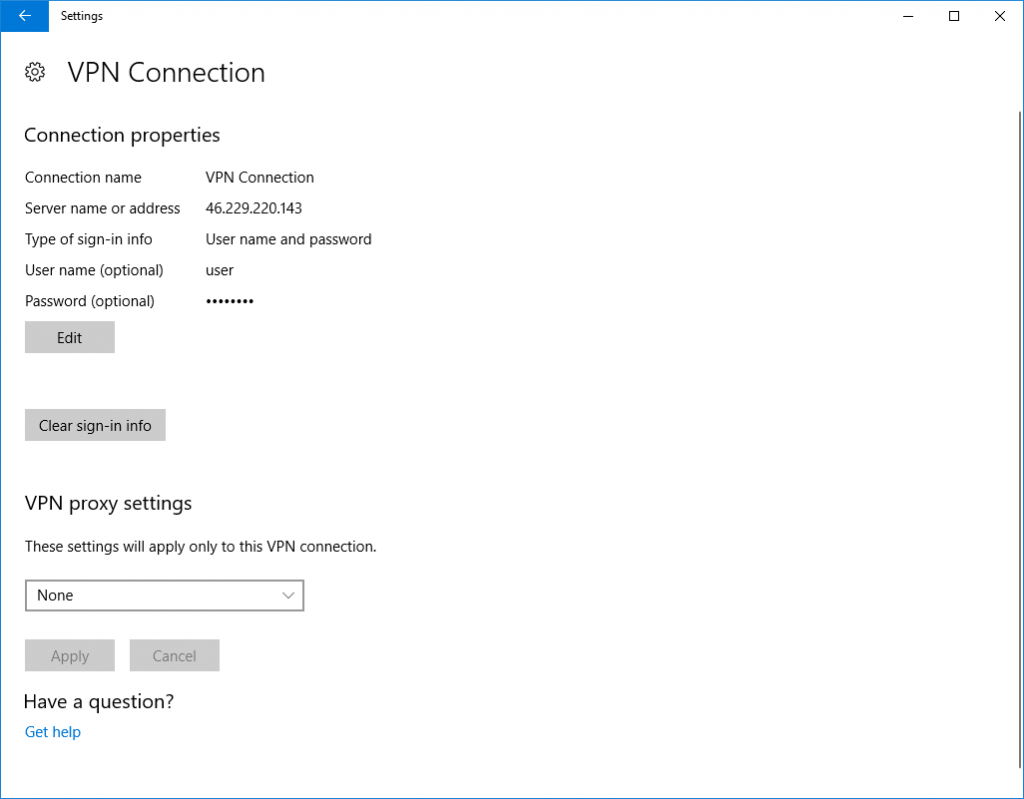

Нажимать кнопку Connect пока рано. Если вы заметили, мы пока еще не указывали имя пользователя и пароль, с помощью которых вы сможете подключиться к VPN на ОС pfSense. Поэтому нажмите кнопку Advanced options, затем — Edit, выберите тип входа — User name and password и введите имя пользователя и пароль, указанные при настройке L2TP (рис. 37).

Рис. 37. Указываем имя пользователя и пароль (VPN)

Вот теперь можно вернуться на предыдущий экран и нажать кнопку Connect. При успешном подключении вы увидите состояние Connected.

Рис. 38. Соединение установлено

Решение проблем

К сожалению, при настройке соединения с VPN server на pfSense возникают определенные проблемы.

Зависает установка соединения

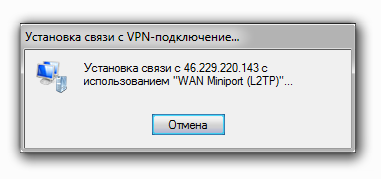

Вы видите, что система пытается установить подключение (рис. 39), но соединение не устанавливается. Причина сему — брандмауэр и, возможно, антивирус. Отключите брандмауэр (в том числе и штатный), а также антивирус и любое другое ПО вроде Internet Security. После этого попытайтесь снова.

Рис. 39. Соединение «подвисло»

Ошибка 789

Ошибка стара как мир и с завидной регулярностью переходит из одной версии Windows в другую и тянется еще с Windows XP (рис. 40).

Рис. 40. Ошибка 789 в Windows 7

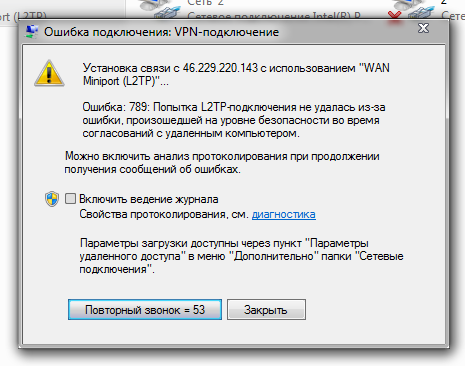

Каково было мое удивление, когда в Windows 10 тоже был этот " баг». Правда, система не сообщила, что это именно ошибка 789, но опыт подсказал, в чем дело (рис. 41).

Рис. 41. Ошибка соединения в Windows 10

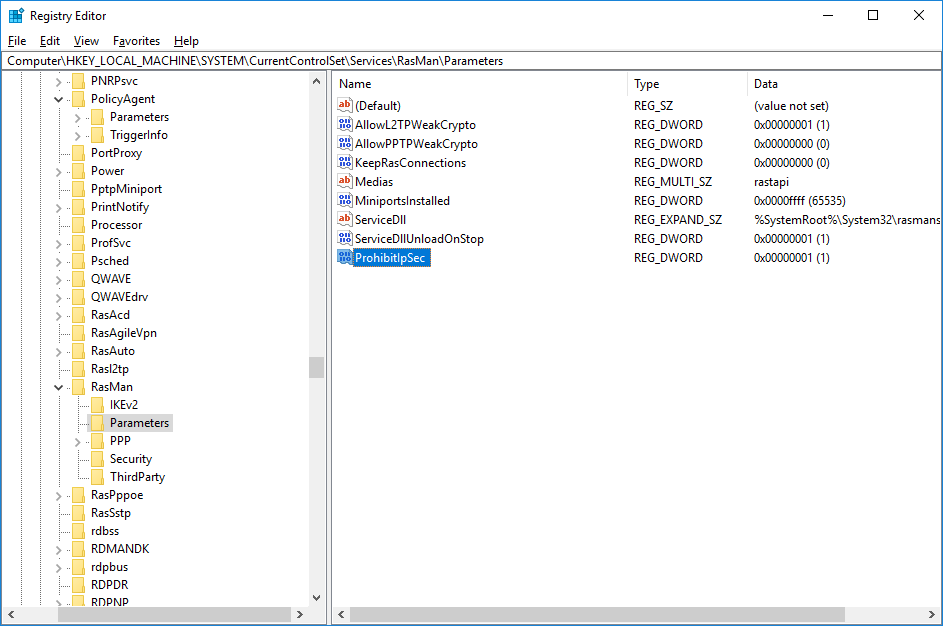

Исправить ошибку довольно просто. Запустите редактор реестра и перейдите в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters. Далее для параметра AllowL2TPWeakCrypto установите значение 1, а также создайте

Рис. 42. Редактируем реестр

На этом все. Теперь можно использовать соединение с VPN на ОС pfSense в полном объеме: клиенты из разных офисов могут подключаться к нашему серверу и работать в составе одной общей сети.